惠州市住建局2025年度信息化运维项目(二次)投标方案

第一章 运维实施方案

14

第一节 设备运行监测

14

一、 H3C交换机运行监测

14

二、 华为交换机运行监测

23

三、 防火墙运行监测

29

四、 空调运行监测

37

五、 UPS运行监测

43

六、 KVM运行监测

50

第二节 故障维修服务

57

一、 H3C交换机故障维修

57

二、 华为交换机故障维修

64

三、 防火墙故障维修

70

四、 空调故障维修

79

五、 UPS故障维修

84

六、 KVM故障维修

93

第三节 备用设备保障

100

一、 H3C交换机备用保障

100

二、 华为交换机备用保障

107

三、 防火墙备用保障

117

四、 空调备用保障

121

五、 UPS备用保障

127

六、 KVM备用保障

138

第四节 易损配件提供

144

一、 千兆交换机光模块提供

145

二、 光转电模块提供

151

三、 6GB SAS146G硬盘提供

159

四、 1.2T10k6GB SAS硬盘提供

167

五、 1.8T10K SAS硬盘提供

171

六、 绿联超五类千兆网线提供

178

第五节 机房设备调整

185

一、 设备位置调整服务

185

二、 设备配置变更服务

194

三、 网络架构优化服务

202

第六节 巡查服务计划

211

一、 设备运行状态巡查

211

二、 网络连接巡查

220

三、 散热环境巡查

225

四、 UPS运行巡查

236

五、 空调效能巡查

246

第七节 空调清洗服务

258

一、 滤网清理服务

258

二、 冷凝器清洁服务

266

三、 排水管检查服务

273

第二章 应急方案

281

第一节 应急响应流程

281

一、 标准化应急响应流程

281

二、 典型事件专项响应流程

293

三、 7×24小时快速处置机制

302

第二节 应急资源保障

310

一、 专用应急设备配备

310

二、 本地化应急备件库建立

318

三、 现场应急人员配置

330

第三节 应急演练机制

338

一、 季度应急演练组织

338

二、 演练报告形成

346

三、 演练成果应用

350

第四节 应急响应时效

359

一、 响应及到达现场时效

359

二、 重大网络安全事件处置时效

364

三、 机房设备故障响应时效

369

第五节 专项应急处置

375

一、 网络安全服务专项处置方案

375

二、 特定系统及设备应急流程

381

三、 应急处置文档提供

390

第三章 服务质量保证措施

399

第一节 服务流程标准化

399

一、 服务受理流程规范

399

二、 问题分类标准制定

404

三、 响应处理流程优化

410

四、 进度跟踪流程把控

419

五、 结果反馈流程完善

430

第二节 人员专业能力保障

435

一、 运维人员资质审核

435

二、 人员持证上岗管理

441

三、 内部培训计划制定

446

四、 技能提升活动开展

455

第三节 服务过程监督机制

462

一、 监督人员职责明确

462

二、 服务过程检查标准

468

三、 服务质量评估体系

473

四、 问题纠正改进措施

481

第四节 质量改进机制

488

一、 用户反馈意见收集

488

二、 薄弱环节分析方法

494

三、 改进措施制定实施

500

四、 整改效果跟踪评估

508

第五节 服务记录与报告

515

一、 服务过程详细记录

515

二、 服务质量报告编制

520

三、 报告提交审核流程

527

第四章 运维管理方案

534

第一节 运维团队组织

534

一、 项目经理岗位设置

534

二、 技术主管岗位安排

537

三、 运维工程师岗位配置

546

四、 巡检专员岗位规划

553

第二节 人员配置与资质

561

一、 专业运维人员数量

561

二、 项目经理资质标准

564

三、 运维工程师认证条件

568

四、 人员能力综合评估

574

第三节 运维工作流程

580

一、 设备巡检流程规范

580

二、 故障报修流程建立

586

三、 设备维修流程优化

592

四、 备件更换流程安排

598

五、 机房调整流程规划

602

六、 空调清洗流程制定

608

第四节 设备管理机制

612

一、 设备台账系统搭建

612

二、 设备运行日志更新

617

三、 设备全生命周期管理

621

第五节 巡检与故障处理

631

一、 全面机房巡检安排

631

二、 隐患发现与处理

636

三、 设备故障响应服务

641

第六节 资源调配与保障

646

一、 备件库储备管理

646

二、 备用设备池建设

651

三、 资源调配流程优化

659

第七节 绩效评估机制

663

一、 运维服务质量考核

663

二、 运维人员绩效评估

670

三、 奖惩措施制定

677

第八节 服务文档管理

682

一、 运维文档记录要求

682

二、 运维报告提交周期

688

三、 服务过程追溯审计

692

第五章 项目实施方案

697

第一节 机房运维实施

697

一、 机房设备运行监测

697

二、 故障维修服务

708

三、 备用设备保障

717

四、 易损配件提供

729

五、 机房设备调整

740

六、 空调清洗服务

752

第二节 等保测评与密码评估

762

一、 等保测评服务

762

二、 商密评估服务

770

第三节 网络安全服务实施

774

一、 威胁检测与响应

774

二、 重保值守服务

780

三、 渗透测试服务

790

四、 安全意识培训

798

第四节 实施流程与进度控制

805

一、 制定实施计划表

805

二、 召开进度会议

814

三、 按时完成任务

820

四、 建立反馈机制

827

第五节 资源保障与人员安排

832

一、 配置专业团队

832

二、 人员资质认证

843

三、 人员持证上岗

851

第六节 沟通与协同机制

857

一、 建立定期沟通机制

857

二、 指定接口人沟通

866

三、 确认服务需求

871

四、 规范文档提交

877

第六章 项目质量保证措施

882

第一节 质量保证目标

882

一、 系统稳定性目标

882

二、 系统安全性目标

890

三、 系统性能优化目标

896

四、 用户体验提升目标

903

五、 合规性及可扩展性目标

908

第二节 质量保证内容

917

一、 机房设备运维质量控制

918

二、 机房设备巡检及清洗服务

927

三、 等保测评及商密评估服务

935

四、 网络安全服务质量控制

942

第三节 质量保障措施

948

一、 服务质量管理体系建设

948

二、 问题整改及服务回顾机制

952

第四节 质量执行方案

959

一、 人员分工与职责明确

959

二、 服务流程与响应时限

967

三、 服务验收与异常处理

976

四、 服务改进机制建立

987

第五节 质量控制亮点

993

一、 实时监测与主动巡检亮点

993

二、 故障快速响应与备件预置

999

三、 安全漏洞闭环管理亮点

1008

四、 渗透测试与安全培训亮点

1015

第六节 针对性保障措施

1022

一、 政务云系统安全加固

1022

二、 关键业务系统冗余保障

1028

三、 网络安全事件快速处置

1037

第七章 项目应急方案

1045

第一节 应急响应机制

1045

一、 7×24小时值守制度

1045

二、 应急响应流程设定

1049

三、 响应时限标准制定

1052

四、 应急指挥中心设置

1056

五、 应急演练定期开展

1061

第二节 事件分类与处置

1066

一、 事件详细分类依据

1066

二、 处置责任人明确

1071

三、 处置流程标准化

1075

四、 处置工具包配备

1080

五、 闭环管理机制建立

1085

第三节 应急资源保障

1089

一、 应急资源清单确定

1089

二、 备用设备及时配备

1094

三、 应急联动机制搭建

1097

四、 物资储备库管理

1102

五、 资源调用流程权限

1106

第四节 安全事件应对

1110

一、 专项应急预案制定

1110

二、 攻击溯源能力提升

1112

三、 政务云平台协同

1115

四、 远程现场联动处置

1117

五、 监管部门协同机制

1122

第五节 重大节点保障

1127

一、 专项保障计划制定

1127

二、 7×24小时现场值守

1132

三、 系统检查加固工作

1134

四、 动态威胁情报监控

1138

五、 保障总结报告形成

1142

第六节 演练与培训

1146

一、 全系统应急演练组织

1146

二、 演练评估复盘工作

1151

三、 运维人员应急培训

1155

四、 全员安全意识培训

1159

第八章 安全保密措施

1163

第一节 安全保密体系构建

1163

一、 安全物理环境保障

1163

二、 安全通信网络防护

1171

三、 安全区域边界管理

1176

四、 安全计算环境建设

1180

第二节 人员保密管理措施

1185

一、 保密岗位职责划分

1185

二、 人员背景审查机制

1189

三、 保密协议签署要求

1194

四、 保密培训机制建设

1198

第三节 技术保密保障措施

1204

一、 数据加密传输存储

1204

二、 访问控制策略制定

1210

三、 防火墙与入侵检测

1215

四、 日志审计追踪机制

1218

五、 敏感信息脱敏处理

1222

第四节 制度与流程保障

1225

一、 保密信息分类标准

1225

二、 信息访问审批流程

1228

三、 异常事件处置机制

1233

四、 保密检查与评估机制

1236

第五节 应急与持续改进机制

1243

一、 安全保密应急响应预案

1244

二、 持续改进机制建设

1248

三、 安全审计与漏洞扫描

1253

四、 渗透测试与风险评估

1257

第九章 实施方案

1262

第一节 机房运维实施

1262

一、 机房设备运行监测计划

1262

二、 故障维修流程细化

1277

三、 备用设备提供机制

1281

四、 易损配件免费提供清单

1290

五、 机房设备调整服务

1298

六、 定期巡查计划

1308

七、 空调清洗服务安排

1322

第二节 等保测评实施

1334

一、 等保测评工作计划

1334

二、 测评问题整改指导服务

1348

三、 等保测评报告编制要求

1356

四、 商密应用建设方案评估内容

1363

五、 商密评估报告编制与提交要求

1376

第三节 网络安全服务实施

1386

一、 威胁检测与响应服务流程

1386

二、 重保值守服务方案

1398

三、 渗透测试服务计划

1404

四、 安全意识培训实施

1425

第四节 服务响应机制

1437

一、 服务响应时间承诺

1437

二、 服务响应流程标准化

1442

三、 服务记录与反馈机制

1452

四、 服务人员配置计划

1462

第十章 保密方案

1471

第一节 保密制度建设

1471

一、 健全保密管理制度

1471

二、 组织保密制度培训

1479

第二节 人员保密管理

1484

一、 人员背景审查

1484

二、 涉密人员管理

1489

第三节 技术保密措施

1499

一、 数据加密防护

1499

二、 技术系统保障

1510

第四节 物理环境保密

1518

一、 保密区域管理

1518

二、 设施资料防护

1525

第五节 保密监督与评估

1535

一、 内部监督检查

1535

二、 评估整改应急

1541

第十一章 服务响应承诺

1553

第一节 服务响应机制

1553

一、 分级响应流程设定

1553

二、 专职服务团队配置

1554

三、 多渠道响应入口设置

1556

四、 现场服务调度机制

1560

五、 服务日志与回访机制

1564

第二节 响应时间承诺

1568

一、 快速响应时间承诺

1568

二、 合同响应标准明确

1570

三、 响应时间考核机制

1572

四、 未达要求补偿机制

1574

第三节 服务团队配置

1576

一、 专业人员现场值守

1576

二、 团队成员资质要求

1579

三、 岗位分工与职责

1581

四、 团队联系方式与轮班

1585

五、 团队培训与演练

1587

第四节 服务内容覆盖

1590

一、 采购包1服务内容

1590

二、 采购包2服务内容

1594

三、 采购包3服务内容

1596

四、 服务边界与不包含内容

1599

五、 服务流程与节点说明

1602

第五节 服务方式说明

1605

一、 远程与现场结合服务

1605

二、 紧急情况现场优先

1610

三、 常规问题远程处理

1613

四、 自助服务功能提供

1617

五、 服务质量评估机制

1618

第六节 服务保障机制

1622

一、 服务响应KPI考核

1622

二、 备用服务资源设置

1626

三、 服务记录与报告提供

1630

四、 服务改进机制建立

1632

五、 应急替代方案明确

1634

第十二章 服务响应承诺时间

1639

第一节 服务响应机制

1639

一、 7×24小时响应机制

1639

二、 专人负责调度

1642

三、 多渠道通知技术人员

1648

四、 联动驻场服务团队

1652

第二节 响应时间控制

1657

一、 10分钟内响应请求

1657

二、 半小时内到达现场

1660

三、 优先远程支持解决

1665

四、 响应时间监督机制

1669

五、 响应超时预警机制

1671

第三节 服务承诺函

1676

一、 编制正式承诺函

1676

二、 法人或代表签字盖章

1680

三、 随标书一同提交

1685

四、 内容与能力一致

1690

运维实施方案

设备运行监测

H3C交换机运行监测

7×24小时远程监控

全时段监控安排

监控软件运用

采用成熟可靠的网络监控软件,对H3C交换机的端口状态、流量情况、CPU利用率等关键指标进行实时采集和分析。可通过监控软件直观地查看交换机的各项参数,及时发现潜在的问题。同时,利用监控工具的报警功能,当指标出现异常波动时,及时发出警报,通知技术人员进行处理。例如,当端口流量突然增大或CPU利用率过高时,系统会立即发出警报,以便技术人员迅速采取措施。

为确保监控的有效性,监控软件会定期对采集的数据进行整理和分析,生成详细的报表。报表中包含了各项指标的历史数据和趋势分析,有助于技术人员更好地了解交换机的运行状况。此外,监控软件还具备远程管理功能,技术人员可以通过网络远程对交换机进行配置和维护,提高工作效率。

监控报表

监控指标

监控方式

报警阈值

处理措施

端口状态

实时采集

端口断开或异常

通知技术人员检查线路

流量情况

实时分析

流量超过正常范围

排查是否存在网络攻击

CPU利用率

定期监测

利用率超过80%

优化交换机配置

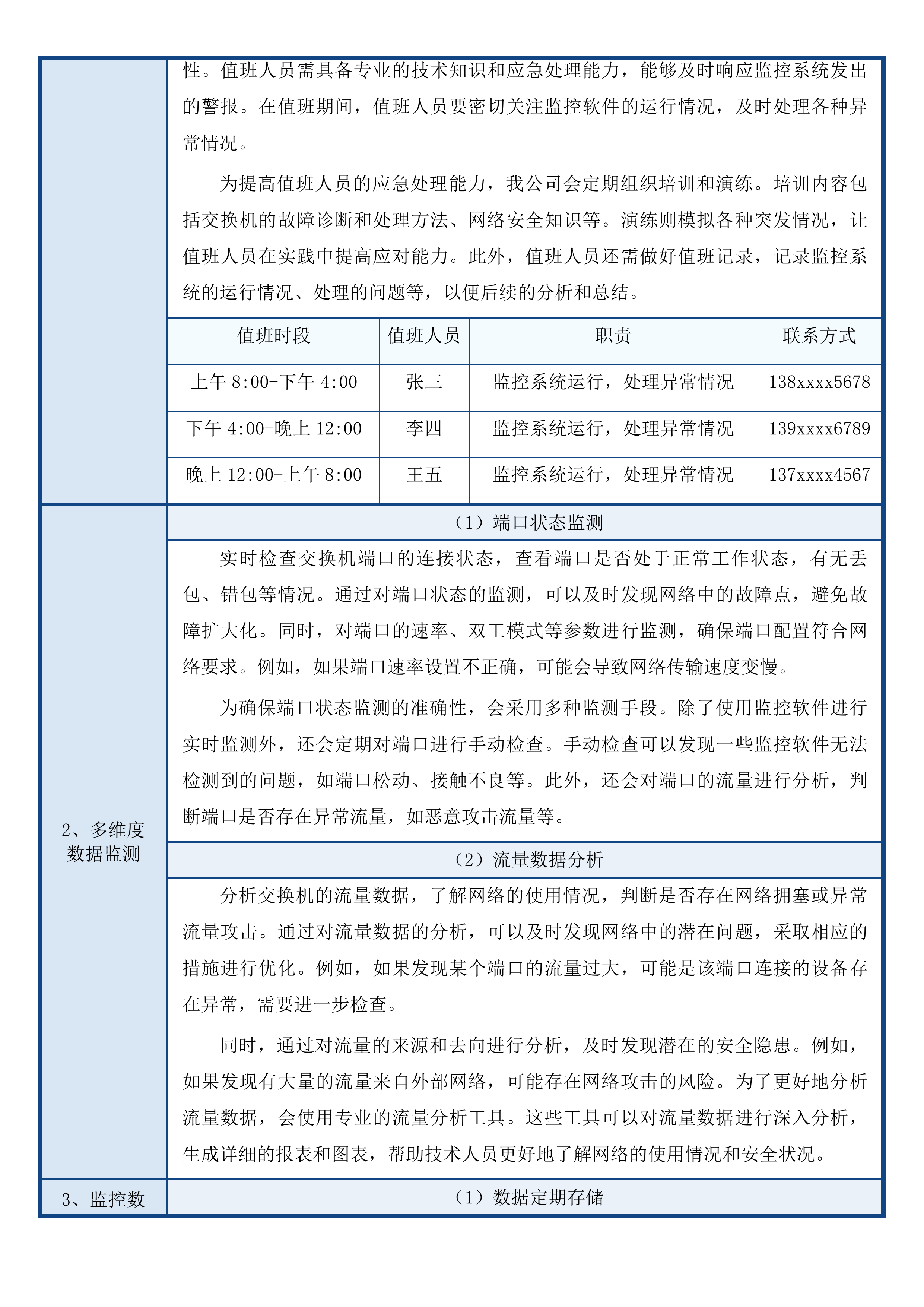

团队值班制度

制定详细的值班表,明确每个时段的值班人员,确保监控工作的连续性和稳定性。值班人员需具备专业的技术知识和应急处理能力,能够及时响应监控系统发出的警报。在值班期间,值班人员要密切关注监控软件的运行情况,及时处理各种异常情况。

为提高值班人员的应急处理能力,我公司会定期组织培训和演练。培训内容包括交换机的故障诊断和处理方法、网络安全知识等。演练则模拟各种突发情况,让值班人员在实践中提高应对能力。此外,值班人员还需做好值班记录,记录监控系统的运行情况、处理的问题等,以便后续的分析和总结。

值班时段

值班人员

职责

联系方式

上午8:00-下午4:00

张三

监控系统运行,处理异常情况

138xxxx5678

下午4:00-晚上12:00

李四

监控系统运行,处理异常情况

139xxxx6789

晚上12:00-上午8:00

王五

监控系统运行,处理异常情况

137xxxx4567

多维度数据监测

端口状态监测

实时检查交换机端口的连接状态,查看端口是否处于正常工作状态,有无丢包、错包等情况。通过对端口状态的监测,可以及时发现网络中的故障点,避免故障扩大化。同时,对端口的速率、双工模式等参数进行监测,确保端口配置符合网络要求。例如,如果端口速率设置不正确,可能会导致网络传输速度变慢。

为确保端口状态监测的准确性,会采用多种监测手段。除了使用监控软件进行实时监测外,还会定期对端口进行手动检查。手动检查可以发现一些监控软件无法检测到的问题,如端口松动、接触不良等。此外,还会对端口的流量进行分析,判断端口是否存在异常流量,如恶意攻击流量等。

流量数据分析

分析交换机的流量数据,了解网络的使用情况,判断是否存在网络拥塞或异常流量攻击。通过对流量数据的分析,可以及时发现网络中的潜在问题,采取相应的措施进行优化。例如,如果发现某个端口的流量过大,可能是该端口连接的设备存在异常,需要进一步检查。

同时,通过对流量的来源和去向进行分析,及时发现潜在的安全隐患。例如,如果发现有大量的流量来自外部网络,可能存在网络攻击的风险。为了更好地分析流量数据,会使用专业的流量分析工具。这些工具可以对流量数据进行深入分析,生成详细的报表和图表,帮助技术人员更好地了解网络的使用情况和安全状况。

监控数据存储

数据定期存储

按照一定的时间间隔,将监控数据存储到数据库中,便于后续的查询和分析。定期存储数据可以保证数据的完整性和连续性,为后续的分析提供可靠的依据。同时,对存储的数据进行分类管理,提高数据的检索效率。例如,可以按照时间、指标类型等对数据进行分类。

为确保数据存储的安全性和可靠性,会采用专业的数据库管理系统。该系统具备数据备份和恢复功能,能够在数据出现问题时及时进行恢复。此外,还会对存储的数据进行加密处理,防止数据泄露。

存储安全保障

采用加密技术对存储的数据进行加密处理,防止数据泄露。加密技术可以有效地保护数据的安全性,即使数据被非法获取,攻击者也无法解读其中的内容。同时,定期对存储设备进行备份,确保数据的安全性和可靠性。备份数据可以存储在不同的存储介质上,如硬盘、磁带等,以防止单一存储设备出现故障导致数据丢失。

为了进一步保障存储安全,会建立严格的访问控制机制。只有授权的人员才能访问存储的数据,并且会对访问行为进行记录和审计。此外,还会定期对存储设备进行检查和维护,确保设备的正常运行。

每2周现场巡检

巡检计划制定

巡检内容确定

确定巡检的具体内容,包括交换机的物理外观、硬件连接、运行温度等方面。对交换机的物理外观进行检查,查看是否有裂缝、划痕等损坏情况。同时,检查硬件连接是否牢固,如电源线、网线等是否松动或脱落。此外,还会使用专业的温度检测设备,测量交换机的运行温度,确保温度在正常范围内。

现场巡检

外观损坏检查

制定详细的巡检清单,确保巡检工作无遗漏。巡检清单中会明确列出每个巡检项目的检查标准和方法,巡检人员按照清单进行检查,保证巡检工作的规范化和标准化。

流程标准设定

规范巡检的流程,明确巡检人员的职责和操作步骤。巡检人员在巡检前要做好准备工作,如携带必要的工具和设备。在巡检过程中,要按照规定的流程进行检查,认真记录检查结果。巡检结束后,要及时整理和分析检查结果,提出相应的整改措施。

硬件连接确认

制定巡检的标准,对巡检结果进行量化评估。例如,对于交换机的温度,规定正常范围为20℃-30℃,如果温度超过这个范围,则认为存在异常。通过量化评估,可以更客观地评价交换机的运行状况。

现场硬件检查

外观损坏检查

仔细检查交换机的外壳是否有裂缝、划痕等损坏情况。外壳的损坏可能会影响交换机的防护性能,导致灰尘、水分等进入设备内部,从而影响设备的正常运行。同时,查看交换机的指示灯是否正常亮起,判断设备的工作状态。如果指示灯出现异常,可能表示设备存在故障。

对于发现的外观损坏情况,会及时进行记录,并根据损坏的程度采取相应的措施。如果损坏较轻,可以进行简单的修复;如果损坏严重,则需要更换外壳或整个设备。

硬件连接确认

检查交换机的电源线、网线等连接是否牢固,有无松动或脱落现象。松动的连接可能会导致设备断电或网络中断,影响正常使用。对连接端口进行清洁,确保信号传输的稳定性。端口上的灰尘和污垢可能会影响信号的传输质量,导致数据丢失或传输速度变慢。

在检查硬件连接时,会使用专业的工具进行测试,确保连接的可靠性。对于松动的连接,会及时进行紧固;对于损坏的端口,会及时进行更换。

运行环境评估

运行温度检测

使用专业的温度检测设备,测量交换机的运行温度。交换机的运行温度过高会影响设备的性能和寿命,甚至可能导致设备损坏。如果温度过高,及时排查原因并采取相应的降温措施。例如,如果是由于机房通风不良导致温度过高,可以增加通风设备或调整空调的设置。

为了准确掌握交换机的运行温度,会定期对温度进行记录和分析。通过分析温度变化趋势,可以提前发现潜在的问题,采取预防措施。

检测位置

正常温度范围

异常温度处理措施

交换机内部

20℃-30℃

检查通风情况,增加散热设备

机房环境

22℃-26℃

调整空调设置,加强通风

机房环境检查

检查机房的湿度是否符合要求,防止湿度过高对设备造成损坏。湿度过高可能会导致设备受潮、生锈,影响设备的正常运行。同时,查看机房的通风情况,确保空气流通良好,有利于设备散热。如果机房通风不良,会导致热量积聚,使设备温度升高。

机房环境检查

为了保证机房环境的稳定性,会定期对机房的湿度和通风情况进行监测和调整。例如,如果湿度过高,可以使用除湿设备进行除湿;如果通风不良,可以增加通风设备或调整通风口的位置。

检查项目

标准范围

处理措施

湿度

40%-60%

使用除湿或加湿设备调整

通风情况

良好

增加通风设备或调整通风口

运行状态实时记录

记录内容规划

信息范围确定

明确需要记录的性能指标,如端口流量、CPU利用率、内存使用率等。这些指标可以反映交换机的运行状况,通过对这些指标的记录和分析,可以及时发现潜在的问题。同时,记录交换机的配置参数,包括端口配置、VLAN设置等。配置参数的记录有助于在设备出现问题时进行快速恢复。

为确保记录的全面性和准确性,会根据交换机的实际情况和监控需求,确定详细的记录信息范围。例如,对于重要的交换机,可能会记录更多的性能指标和配置参数。

格式规范制定

统一记录的格式,采用表格或文档的形式进行记录。统一的格式便于数据的整理和分析,提高工作效率。规定记录的时间间隔和存储方式,便于后续的查询和分析。例如,规定每小时记录一次性能指标,每天对记录的数据进行备份。

为了保证记录的规范性和一致性,会制定详细的记录格式规范。规范中会明确记录的字段、格式要求和填写说明,记录人员按照规范进行记录,保证记录的质量。

实时记录操作

监控记录同步

将远程监控系统采集到的数据实时记录到相应的文档或数据库中。通过实时记录,可以保证数据的及时性和准确性。同时,对记录的数据进行审核,确保数据的准确性。审核过程中,会检查数据的完整性和合理性,如发现数据异常,会及时进行核实和修正。

为了提高记录的效率和准确性,会开发专门的记录软件。该软件可以自动从远程监控系统中采集数据,并按照规定的格式进行记录。同时,软件还具备数据审核和报警功能,当数据出现异常时,会及时发出警报。

巡检记录填写

在现场巡检时,巡检人员按照记录规范填写巡检报告,记录交换机的实际运行情况。巡检报告中会详细记录巡检的时间、地点、内容和结果等信息。对发现的问题和异常情况进行详细记录,并及时上报。例如,如果发现交换机的某个端口出现故障,会在报告中详细描述故障现象和处理情况。

为了保证巡检记录的真实性和可靠性,会对巡检人员进行培训,使其熟悉记录规范和要求。同时,会建立巡检记录审核制度,对巡检报告进行审核,确保报告的质量。

记录数据管理

数据分类存储

按照记录的内容和时间对数据进行分类,存储到不同的文件夹或数据库表中。分类存储可以提高数据的检索效率,方便后续的查询和分析。同时,对存储的数据进行备份,防止数据丢失。备份数据可以存储在不同的存储介质上,如硬盘、磁带等,以防止单一存储设备出现故障导致数据丢失。

为了保证数据存储的安全性和可靠性,会采用专业的数据库管理系统。该系统具备数据备份和恢复功能,能够在数据出现问题时及时进行恢复。此外,还会对存储的数据进行加密处理,防止数据泄露。

分类方式

存储位置

备份周期

按内容分类

不同文件夹

每天

按时间分类

不同数据库表

每周

数据分析应用

运用数据分析工具和方法,对记录的数据进行深入分析。通过数据分析,可以发现交换机运行中的潜在问题和规律,为设备的维护和优化提供依据。根据分析结果,制定相应的维护和优化策略,提高设备的运行效率。例如,如果发现某个端口的流量经常过大,可以考虑对该端口进行优化或升级。

为了提高数据分析的准确性和有效性,会使用专业的数据分析软件。该软件可以对大量的数据进行快速处理和分析,生成详细的报表和图表。同时,会定期对数据分析结果进行评估和总结,不断优化分析方法和策略。

异常预警应急响应

预警机制建立

阈值设定依据

根据交换机的性能特点和历史数据,合理设定异常阈值。异常阈值的设定要充分考虑交换机的正常运行范围和可能出现的异常情况。定期对阈值进行评估和调整,确保预警的准确性。例如,如果发现某个指标的历史数据波动较大,可以适当放宽阈值;如果波动较小,可以适当收紧阈值。

为了保证阈值设定的科学性和合理性,会使用专业的数据分析工具对历史数据进行分析。通过分析数据的分布情况和变化趋势,确定合理的阈值范围。同时,会结合实际经验和专家建议,对阈值进行调整和优化。

预警方式选择

采用短信、邮件、系统弹窗等多种预警方式,确保技术人员能够及时获取预警信息。不同的预警方式适用于不同的场景和人员,多种方式结合可以提高预警的及时性和有效性。设置不同级别的预警,根据异常的严重程度采取相应的预警措施。例如,对于轻微的异常,可以只发送短信通知;对于严重的异常,除了发送短信和邮件外,还会触发系统弹窗提醒。

为了保证预警的可靠性,会对预警系统进行定期测试和维护。测试内容包括预警的准确性、及时性和可靠性等方面。同时,会建立预警反馈机制,及时了解技术人员对预警信息的接收和处理情况。

应急响应流程

流程环节规划

确定应急响应的流程环节,包括预警接收、问题诊断、解决方案制定等。明确各环节的责任人,确保责任落实到位。在预警接收环节,要确保技术人员能够及时收到预警信息,并准确记录预警的内容和时间。在问题诊断环节,技术人员要对异常情况进行详细的分析和诊断,找出问题的根源。在解决方案制定环节,要根据问题的严重程度和影响范围,制定合理的解决方案。

为了保证应急响应流程的顺畅和高效,会制定详细的流程规范和操作手册。规范中会明确每个环节的具体操作步骤和时间要求,责任人按照规范进行操作,保证应急响应的及时性和有效性。

快速响应行动

技术人员在收到预警信息后,立即对异常情况进行诊断和分析。通过查看监控数据、检查设备状态等方式,快速确定问题的原因。根据诊断结果,迅速制定解决方案并进行实施,尽快恢复设备的正常运行。例如,如果发现是端口故障导致的异常,技术人员会立即更换端口或进行维修。

为了提高快速响应的能力,会定期组织应急演练。演练可以模拟各种突发情况,让技术人员在实践中提高应对能力。同时,会建立应急物资储备制度,确保在需要时能够及时提供必要的物资和设备。

应急资源保障

资源储备清单

列出需要储备的应急资源清单,包括H3C交换机的备用设备、常见备件等。备用设备和备件可以在设备出现故障时及时进行更换,减少设备的停机时间。根据实际情况,合理确定储备的数量和种类。例如,对于一些关键的交换机,要储备足够的备用设备和备件。

为了保证应急资源的充足和可用性,会定期对应急资源进行盘点和补充。盘点过程中,会检查设备和备件的数量、质量和状态,及时发现和处理问题。同时,会建立应急资源管理系统,对资源的使用情况进行跟踪和记录。

资源维护管理

定期对应急资源进行检查和测试,确保设备和备件的性能正常。检查内容包括设备的外观、连接状态、功能等方面。对储备的工具进行保养和维护,保证工具的可用性。例如,对备用交换机进行定期通电测试,对工具进行清洁和润滑。

为了保证资源维护管理的有效性,会制定详细的维护计划和操作规程。维护人员按照计划和规程进行操作,保证应急资源始终处于良好的状态。同时,会建立维护记录制度,对维护情况进行详细记录,以便后续的查询和分析。

资源类型

检查周期

维护内容

备用设备

每月

外观检查、功能测试

常见备件

每季度

性能检测、清洁保养

工具

每半年

清洁润滑、功能检查

华为交换机运行监测

远程监控设备状态

实时监测运行参数

端口状态监测

对华为交换机各端口的连接状态进行实时监测,以确保端口始终处于正常工作状态。通过持续监控端口的流量情况,能够及时察觉异常流量的出现,并迅速采取相应的处理措施,避免因异常流量导致的网络故障或安全问题。同时,实时记录端口的连接状态和流量数据,为后续的网络分析和优化提供有力支持。

端口状态监测

定期对端口状态进行全面检查,包括端口的物理连接、链路状态等,确保端口的稳定性和可靠性。对于发现的异常端口,及时进行排查和修复,以保障网络的正常运行。此外,还会对端口的带宽使用情况进行监测,合理分配网络资源,提高网络的使用效率。

系统资源监控

实时监控华为交换机的CPU利用率,确保设备在合理的负载下稳定运行。通过对CPU利用率的实时监测,能够及时发现设备的性能瓶颈,并采取相应的优化措施,如调整配置、升级硬件等,以提高设备的性能和响应速度。同时,对交换机的内存使用率进行实时监测,避免因内存不足导致设备性能下降或出现故障。

定期对系统资源的使用情况进行分析和评估,根据分析结果制定合理的资源管理策略。例如,当内存使用率接近上限时,及时清理不必要的缓存和进程,以释放内存空间。此外,还会对系统资源的使用趋势进行预测,提前做好资源规划和准备,确保设备在未来的运行中能够满足业务需求。

网络连接稳定性监测

设备连接监测

实时监测华为交换机与核心交换机、服务器等设备的连接状态,确保网络拓扑的稳定。通过对设备之间的通信协议进行监测,能够及时发现协议异常或故障,并采取相应的措施进行修复,以保证网络的正常通信。同时,对设备的连接时间、断开时间等信息进行记录,以便后续的故障排查和分析。

定期对网络连接的稳定性进行评估,通过模拟网络故障等方式,检验设备的容错能力和恢复能力。对于发现的网络连接问题,及时进行优化和改进,提高网络的可靠性和稳定性。此外,还会对网络连接的安全性进行监测,防止网络攻击和数据泄露等安全事件的发生。

记录设备运行数据

链路指标监测

实时监测网络链路的带宽使用率,确保网络资源的合理分配。通过对链路的延迟、抖动等指标进行实时监测,能够及时发现网络拥塞等问题,并采取相应的措施进行缓解,如调整路由、增加带宽等,以提高网络的性能和用户体验。同时,对链路的丢包率进行监测,确保数据的可靠传输。

定期对链路指标进行分析和评估,根据分析结果制定合理的网络优化策略。例如,当链路带宽使用率接近上限时,及时调整业务流量的分配,避免网络拥塞。此外,还会对链路的性能趋势进行预测,提前做好网络规划和准备,以应对未来的业务增长和变化。

性能指标分析评估

历史数据统计

对华为交换机的历史运行数据进行全面统计分析,深入了解设备的性能变化趋势。通过对历史数据的分析,能够发现设备在不同时间段的性能特点和规律,为设备的维护和优化提供有力依据。同时,利用数据分析技术,预测设备可能出现的故障和问题,提前采取预防措施,减少设备故障对业务的影响。

建立完善的历史数据统计体系,对设备的各项性能指标进行详细记录和分析。定期生成历史数据统计报告,为设备的管理和决策提供参考。此外,还会对历史数据进行备份和存储,以便后续的查询和分析。

优化策略制定

根据性能指标分析结果,制定针对性的优化策略,如调整端口配置、优化路由策略等。通过对优化策略的实施效果进行跟踪评估,不断调整和完善优化策略,确保设备性能得到有效提升。同时,明确优化策略的实施步骤和时间节点,确保优化工作的顺利进行。

以下是部分优化策略及预期效果的表格:

优化策略

具体内容

预期效果

调整端口配置

根据端口的使用情况,调整端口的带宽、速率等参数

提高端口的使用效率,减少网络拥塞

优化路由策略

根据网络拓扑和流量分布,优化路由表,选择最优路径

降低网络延迟,提高网络性能

升级硬件设备

根据设备的性能瓶颈,适时升级硬件设备

提升设备的处理能力和稳定性

现场巡检记录情况

巡检设备外观状况

外观损坏检查

仔细检查华为交换机的外壳是否有裂缝、划痕等损坏情况,这不仅会影响设备的美观,还可能会对设备的内部结构造成损害。同时,检查设备的接口是否有松动、氧化等问题,接口的松动可能会导致网络连接不稳定,氧化则可能会影响数据的传输质量。对于发现的外观损坏和接口问题,及时进行记录和处理。

定期对设备的外观进行全面检查,建立设备外观检查档案,记录每次检查的结果和处理情况。对于外观损坏较为严重的设备,及时进行维修或更换,以确保设备的正常运行。此外,还会注意设备的安装环境,避免因环境因素导致设备外观损坏。

指示灯状态查看

观察交换机的电源指示灯、端口指示灯等,通过指示灯的状态判断设备的通电情况和端口连接状态。根据指示灯的闪烁频率和颜色,能够初步判断设备是否存在故障。例如,电源指示灯不亮可能表示设备未通电,端口指示灯异常闪烁可能表示端口存在连接问题。

建立指示灯状态查看制度,定期对指示灯进行检查和记录。对于指示灯异常的情况,及时进行排查和处理,确保设备的正常运行。同时,对指示灯的状态变化进行分析,总结设备的运行规律和故障特征,为设备的维护和管理提供参考。

记录设备运行数据

运行数据记录

记录华为交换机各端口的连接状态、速率、流量等运行数据,这些数据是了解设备运行情况的重要依据。同时,对设备的系统日志进行查看和记录,系统日志中包含了设备的各种运行信息和错误信息,能够帮助我们及时发现设备的潜在问题。

建立完善的运行数据记录体系,定期对运行数据进行整理和分析。通过对运行数据的分析,能够发现设备的性能变化趋势和潜在问题,为设备的维护和优化提供有力支持。此外,还会对运行数据进行备份和存储,以便后续的查询和分析。

数据对比分析

将现场记录的数据与远程监控数据进行对比,检查数据的一致性。如果发现数据存在差异,及时对数据进行进一步的分析和排查,找出可能存在的问题并进行处理。数据对比分析能够帮助我们及时发现设备运行中的异常情况,提高设备的可靠性和稳定性。

以下是数据对比分析的表格:

数据类型

现场记录数据

远程监控数据

差异情况

处理措施

端口连接状态

正常

异常

存在差异

检查端口物理连接和配置

端口流量

100Mbps

120Mbps

存在差异

分析流量来源和去向

系统日志

无错误信息

有错误信息

存在差异

查看错误日志详情并处理

评估设备健康状况

健康状况评估

综合考虑设备的外观状况、运行数据等因素,对华为交换机的健康状况进行全面评估。根据评估结果,将设备分为健康、亚健康、故障等不同等级,以便采取相应的维护措施。同时,建立设备健康状况评估档案,记录每次评估的结果和处理情况。

以下是设备健康状况评估的表格:

健康等级

评估标准

处理建议

健康

外观无损坏,运行数据正常

定期巡检和维护

亚健康

外观有轻微损坏或运行数据存在波动

进行针对性检查和维护

故障

外观有严重损坏或运行数据异常

及时维修或更换设备

维护计划制定

对于评估为亚健康或故障的设备,及时制定相应的维护计划,如更换部件、进行软件升级等。明确维护计划的实施时间和责任人,确保维护工作的顺利进行。同时,对维护计划的实施效果进行跟踪评估,不断调整和完善维护计划。

在制定维护计划时,充分考虑设备的使用情况和业务需求,合理安排维护时间,减少对业务的影响。对于需要更换部件的设备,提前准备好相应的部件,确保维护工作的及时性。此外,还会对维护人员进行培训,提高维护人员的技术水平和应急处理能力。

异常问题及时预警

设定预警规则参数

规则参数设定

根据华为交换机的端口带宽、丢包率等性能指标,设定相应的预警阈值。当这些指标超过预警阈值时,及时发出预警信号。同时,对设备的CPU利用率、内存使用率等系统资源指标,设置合理的预警规则,以确保设备在安全的范围内运行。

定期对预警规则参数进行评估和调整,根据设备的实际运行情况和业务需求,优化预警规则参数,提高预警的准确性和可靠性。此外,还会建立预警规则参数的管理档案,记录每次调整的情况和原因。

规则准确性验证

通过模拟异常情况,验证预警规则的准确性和可靠性。根据验证结果,对预警规则进行调整和优化,确保预警规则能够及时、准确地发现设备的异常问题。同时,建立预警规则验证档案,记录每次验证的结果和处理情况。

以下是预警规则验证的表格:

模拟异常情况

预警规则响应情况

验证结果

处理措施

端口带宽超过阈值

及时发出预警

准确

维持现有规则

CPU利用率过高

未发出预警

不准确

调整预警阈值

丢包率异常

预警延迟

可靠性不足

优化预警算法

实时捕捉异常情况

异常情况捕捉

通过监控软件实时监测华为交换机的运行数据,及时发现端口状态异常、流量突变等情况。对设备的系统日志进行实时分析,捕捉潜在的异常信息,如错误代码、警告信息等。同时,建立异常情况捕捉档案,记录每次捕捉到的异常情况和处理情况。

定期对异常情况捕捉的效果进行评估,根据评估结果,优化监控软件和分析方法,提高异常情况捕捉的准确性和及时性。此外,还会加强对监控人员的培训,提高监控人员的异常识别能力和应急处理能力。

预警机制触发

当监测到华为交换机的运行数据超出预警阈值时,立即触发预警机制。通过短信、邮件等方式及时通知相关人员,确保异常问题得到及时处理。同时,记录预警触发的时间、原因和处理情况,以便后续的分析和总结。

建立完善的预警机制触发流程,明确各环节的责任人和处理时间,确保预警机制能够快速、有效地响应异常情况。定期对预警机制进行测试和优化,提高预警机制的可靠性和稳定性。此外,还会对相关人员进行培训,确保他们能够正确处理预警信息。

启动应急响应流程

应急流程启动

在接到华为交换机的异常预警后,立即启动应急预案,明确各部门和人员的职责。组织相关人员对异常问题进行初步评估,制定相应的处理方案。同时,建立应急响应档案,记录应急处理的过程和结果。

定期对应急预案进行演练和评估,根据演练和评估结果,不断完善应急预案,提高应急响应的能力和效率。此外,还会加强对应急人员的培训,提高他们的应急处理技能和团队协作能力。

问题分析处理

技术人员对华为交换机的异常问题进行深入分析,找出问题的根源。根据问题的严重程度和性质,采取相应的处理措施,如更换部件、调整配置等。同时,记录问题分析和处理的过程和结果,为后续的维护和优化提供参考。

以下是问题分析处理的表格:

问题描述

分析过程

处理措施

处理结果

端口连接异常

检查端口物理连接和配置

重新插拔端口或调整配置

端口恢复正常

CPU利用率过高

分析系统进程和资源使用情况

关闭不必要的进程或升级硬件

CPU利用率降低

丢包率异常

检查网络链路和设备状态

更换损坏的设备或优化链路

丢包率恢复正常

防火墙运行监测

实时监控防火墙状态

运行参数监控

资源使用监控

我公司会持续关注防火墙硬件资源的使用情况,特别是CPU使用率和内存使用率。当这些指标接近或超过阈值时,会及时发出预警,以便采取相应措施,避免因资源过度使用导致设备性能下降或出现故障。同时,会定期对硬件资源使用情况进行分析,评估防火墙的性能瓶颈,为后续的优化提供依据。通过对历史数据的分析,预测资源使用趋势,提前做好资源调配和优化的准备。

为了更直观地展示资源使用情况,会制作详细的表格。表格中会包含CPU使用率、内存使用率、不同时间段的平均值和峰值等信息。通过对这些数据的分析,可以更好地了解防火墙的运行状态,及时发现潜在的问题。

监控指标

正常范围

阈值

预警方式

处理措施

CPU使用率

0-70%

80%

邮件、短信

检查进程、优化配置

内存使用率

0-75%

85%

邮件、短信

清理缓存、释放内存

网络性能监测

实时获取防火墙的吞吐量和并发连接数,并与历史数据进行对比,以此判断网络流量是否存在异常波动。如果发现吞吐量突然下降或并发连接数异常增加,会立即对异常的网络流量进行深入分析,确定是否为攻击行为或正常业务变化。若是攻击行为,会迅速采取相应的处理措施,如封禁攻击源IP、调整安全策略等;若是正常业务变化,会根据情况进行相应的调整,以保障网络的稳定运行。

同时,会建立详细的网络性能监测日志,记录每次异常波动的情况和处理结果。通过对这些日志的分析,可以总结经验教训,不断优化网络性能监测的方法和策略。

安全策略监控

策略配置检查

定期对防火墙的安全策略进行全面检查,确保策略的配置准确无误。会仔细核对每一条策略的规则、源地址、目的地址、端口等信息,避免因策略错误导致安全漏洞。同时,检查策略的优先级设置是否合理,保证策略能够按照预期执行。如果发现策略配置存在问题,会及时进行调整和修正。

为了确保检查的全面性和准确性,会制定详细的检查清单。清单中会包含所有需要检查的策略配置项,以及相应的检查方法和标准。通过严格按照清单进行检查,可以有效避免遗漏和错误。

策略有效性分析

根据安全策略的命中情况,分析策略的实际效果。对于长时间未命中的策略进行评估,考虑是否需要删除或调整。同时,结合网络安全事件,评估安全策略的应对能力,及时发现策略的不足之处并进行改进。通过对策略有效性的分析,可以不断优化安全策略,提高防火墙的安全防护能力。

为了更直观地展示策略的有效性,会制作详细的表格。表格中会包含策略的命中次数、命中时间、影响范围等信息。通过对这些数据的分析,可以更好地了解策略的实际效果,为策略的调整和优化提供依据。

策略名称

命中次数

命中时间

影响范围

评估结果

处理建议

策略A

0

无

无

无效

删除

策略B

10

最近一周

部分网络

有效

保持

日志记录与分析

日志全面记录

确保防火墙的所有重要操作和事件都有详细的日志记录,包括用户登录、策略变更、攻击事件等。对日志数据进行分类存储,方便后续的查询和分析。会按照事件类型、时间、来源等维度对日志进行分类,确保能够快速准确地找到所需的日志信息。

同时,会建立严格的日志管理制度,确保日志的完整性和安全性。会定期对日志进行备份,防止日志数据丢失。

日志分析应用

运用专业的日志分析工具,对实时日志数据进行关联分析,发现异常行为和潜在的安全风险。根据日志分析结果,及时调整安全策略,加强防火墙的安全防护能力。会通过对日志数据的深入分析,发现攻击行为的模式和规律,提前采取防范措施。

为了更直观地展示日志分析的结果,会制作详细的表格。表格中会包含异常行为的类型、发生时间、影响范围等信息。通过对这些数据的分析,可以更好地了解安全风险的情况,为安全策略的调整提供依据。

异常行为类型

发生时间

影响范围

分析结果

处理建议

暴力破解

2025年XXX月XXX日

部分网络

存在安全风险

加强密码复杂度要求

恶意扫描

2025年XXX月XXX日

整个网络

严重安全风险

封禁扫描源IP

定期现场巡检评估

硬件设备检查

外观物理检查

仔细检查防火墙设备的外观,查看是否有明显的损坏、划痕或变形。会检查设备的外壳是否完好,接口是否松动,指示灯是否正常等。如有异常及时记录并处理,避免因外观问题导致设备故障。同时,检查设备的安装是否牢固,避免因震动或松动导致设备故障。会检查设备的固定螺丝是否拧紧,线缆是否连接牢固等。

防火墙硬件外观检查

为了确保检查的全面性和准确性,会制定详细的检查清单。清单中会包含所有需要检查的外观物理项,以及相应的检查方法和标准。通过严格按照清单进行检查,可以有效避免遗漏和错误。

硬件模块测试

对防火墙的关键硬件模块进行功能测试,如电源模块的输出电压是否稳定,风扇的转速是否正常等。会使用专业的测试工具对硬件模块进行测试,确保测试结果准确可靠。对于测试中发现的硬件问题,及时进行维修或更换,确保设备的正常运行。

为了更直观地展示硬件模块的测试结果,会制作详细的表格。表格中会包含硬件模块的名称、测试指标、测试结果等信息。通过对这些数据的分析,可以更好地了解硬件模块的性能状况,为硬件的维修和更换提供依据。

硬件模块名称

测试指标

测试结果

评估结果

处理建议

电源模块

输出电压

正常

合格

保持

风扇模块

转速

异常

不合格

更换

软件系统评估

版本更新检查

定期检查防火墙的操作系统和软件版本,与厂商提供的最新版本进行对比,如有需要及时进行更新。在更新软件版本前,会进行充分的测试,确保更新不会对现有业务造成影响。会在测试环境中对新版本进行全面测试,包括功能测试、性能测试、兼容性测试等。

同时,会建立严格的版本更新管理制度,确保版本更新的安全性和稳定性。会制定详细的更新计划,明确更新的时间、范围、步骤等。

系统稳定性评估

通过查看系统日志和监控数据,评估防火墙软件系统的稳定性。会分析是否存在频繁的死机、重启等异常情况。对于发现的稳定性问题,及时进行排查和处理,优化软件系统的性能。会通过对系统日志的分析,找出稳定性问题的原因,如软件漏洞、配置错误等。

为了更直观地展示系统的稳定性,会制作详细的表格。表格中会包含系统的死机次数、重启次数、异常时间等信息。通过对这些数据的分析,可以更好地了解系统的稳定性状况,为系统的优化提供依据。

系统指标

死机次数

重启次数

异常时间

评估结果

处理建议

系统A

0

0

无

稳定

保持

系统B

2

3

2025年XXX月XXX日

不稳定

排查原因并修复

性能指标评估

性能测试执行

使用专业的测试工具,对防火墙的关键性能指标进行测试,确保测试结果准确可靠。会在不同的网络环境和业务负载下进行性能测试,全面评估防火墙的性能表现。会测试防火墙的吞吐量、并发连接数、延迟等性能指标。

为了更直观地展示防火墙的性能指标,会制作详细的表格。表格中会包含性能指标的名称、测试值、参考值等信息。通过对这些数据的分析,可以更好地了解防火墙的性能状况,为性能的优化提供依据。

性能指标名称

测试值

参考值

评估结果

处理建议

吞吐量

100Mbps

120Mbps

未达标

优化配置

并发连接数

5000

6000

未达标

升级硬件

性能优化建议

根据性能测试结果和分析,提出针对性的优化建议,如调整策略配置、升级硬件等。会制定性能优化计划,并跟踪优化效果,确保防火墙的性能得到有效提升。会根据性能测试的结果,分析防火墙的性能瓶颈所在,提出具体的优化措施。

同时,会建立严格的性能优化管理制度,确保优化计划的顺利实施。会明确优化的目标、任务、责任人等。

异常情况快速预警

阈值设定预警

合理阈值确定

综合考虑防火墙的硬件性能、网络环境和业务需求,为各项性能指标和安全参数设定科学合理的阈值。参考行业标准和最佳实践,确保阈值的设定符合安全要求。会根据防火墙的实际情况,对CPU使用率、内存使用率、网络流量等性能指标设定合理的阈值。

同时,会定期对阈值进行评估和调整,确保阈值的设定始终符合实际情况。会根据网络环境的变化、业务需求的调整等因素,及时调整阈值。

预警方式设置

根据异常情况的严重程度,设置不同的预警方式,如轻微异常通过邮件通知,严重异常通过短信和电话通知。确保预警信息能够及时准确地传达给相关人员,以便及时采取措施。会对不同类型的异常情况进行分类,为每一类异常情况设置相应的预警方式。

为了更直观地展示预警方式的设置,会制作详细的表格。表格中会包含异常情况的类型、严重程度、预警方式等信息。通过对这些数据的分析,可以更好地了解预警方式的设置情况,为预警的及时准确传达提供保障。

异常情况类型

严重程度

预警方式

CPU使用率过高

轻微

邮件

遭受攻击

严重

短信、电话

攻击行为预警

攻击行为识别

利用入侵检测系统和规则库,对防火墙的攻击日志进行实时分析,识别常见的攻击行为模式。不断更新攻击行为特征库,提高攻击识别的准确性。会通过对攻击日志的分析,发现攻击行为的规律和特征,及时识别出潜在的攻击行为。

同时,会建立攻击行为识别的模型和算法,提高攻击识别的效率和准确性。会使用机器学习、深度学习等技术对攻击行为进行分析和预测。

攻击防范措施

根据攻击的严重程度和类型,采取相应的防范措施,如封禁攻击源IP、调整安全策略等。对攻击事件进行跟踪和...

惠州市住建局2025年度信息化运维项目(二次)投标方案.docx