伊通满族自治县政府采购中心服务类投标方案

第一章 安全服务能力

7

第一节 DDOS攻击清洗能力

7

一、 清洗技术实现方式

7

二、 清洗效率指标说明

29

第二节 近源式清洗能力

39

一、 部署架构设计方案

39

二、 攻击流量拦截机制

62

第三节 总体防护能力

67

一、 硬件设备部署方案

67

二、 带宽资源储备规划

82

第四节 清洗节点数量与覆盖

88

一、 节点分布情况说明

88

二、 服务保障能力阐述

103

第五节 证明材料提供

111

一、 CNAS资质检测报告

111

二、 系统功能截图材料

122

三、 节点分布地图文件

139

四、 服务能力白皮书

143

第二章 技术参数响应

156

第一节 安全双系统定制

156

一、 国产化双系统开发

156

二、 外设管控方案

169

三、 安全定制著作权

176

第二节 卫星通信功能

189

一、 无网络环境通信

189

二、 通信功能证明材料

211

第三节 北斗定位支持

225

一、 卫星信号融合处理

225

二、 CNAS检测认证

242

第四节 系统水印与防截屏

261

一、 全局水印功能实现

261

二、 屏幕捕获限制

272

三、 安全功能证明文件

283

第五节 系统防Root与防刷机

299

一、 Root防护机制

299

二、 防刷机安全设计

313

三、 安全防护证明材料

326

第六节 国产高性能处理器

340

一、 国产芯片选型

341

二、 原厂资质证明

352

第七节 电池与快充能力

368

一、 大容量电池配置

368

二、 超级快充技术

384

三、 电池性能证明文件

394

第八节 后置摄像头性能

406

一、 4K视频录制功能

406

二、 可变光圈技术

429

三、 摄像头性能证明

446

第九节 全网通与双卡双待

461

一、 全网通网络支持

461

二、 双卡双待功能

469

三、 通信功能证明材料

474

第十节 传感器配置

496

一、 运动传感器组

496

二、 生物识别传感器

501

三、 环境感知传感器

518

四、 传感器完整性证明

536

第三章 体系资质

553

第一节 业务连续管理体系认证

553

一、 ISO223012019认证文件

553

二、 移动警务服务保障机制

562

第二节 综合管理体系认证

579

一、 信息技术服务管理认证

579

二、 知识产权管理体系认证

600

三、 环境管理体系认证

608

四、 职业健康安全管理认证

628

第三节 售后服务评价体系认证

640

一、 商品售后服务认证文件

640

二、 移动警务终端售后方案

651

第四章 实施方案

668

第一节 采购计划措施

668

一、 采购进度计划制定

668

二、 供应商管理机制

689

第二节 产品质量保证措施

702

一、 行业标准合规控制

702

二、 质量证明文件管理

717

三、 全过程质量管控

734

第三节 产品按时到货保证措施

746

一、 交付时间规划

746

二、 物流配送方案

760

三、 到货确认机制

771

第五章 培训方案

795

第一节 培训次数与时长

795

一、 设备培训次数安排

795

二、 累计培训时长保障

801

三、 培训形式组合设计

806

第二节 培训目标与内容

815

一、 参训人员能力目标

815

二、 六大模块培训内容

822

三、 关键操作实操训练

830

第三节 培训场地与容量

838

一、 培训场地面积标准

838

二、 参训人员容量配置

849

三、 配套设施保障方案

858

第四节 培训讲师配置

867

一、 讲师人员安排

867

二、 讲师资质要求

873

三、 讲师专业度证明

884

第五节 培训组织与实施

891

一、 培训时间规划

891

二、 培训计划制定

898

三、 培训资料提供

910

四、 培训效果评估

916

第六章 售后服务方案

922

第一节 运维保障管理体系

922

一、 服务标准规范

922

二、 故障分级处置机制

931

三、 服务级别协议

937

第二节 运维保障服务内容

942

一、 警务通信服务模块运维

943

二、 安全系统深度定制模块运维

949

三、 图像采集模块运维

958

四、 安全管控模块运维

965

五、 公安网接入模块运维

971

六、 系统运行基础保障

977

第三节 运维保障服务团队

984

一、 团队组成架构

984

二、 人员资质认证

993

三、 值班响应机制

1000

第四节 运维保障服务流程

1009

一、 故障报修处理流程

1009

二、 服务过程管理

1017

三、 服务质量反馈

1025

第五节 运维保障工作规范

1033

一、 服务响应时效规范

1033

二、 服务记录管理规范

1043

三、 服务质量评估体系

1050

安全服务能力

DDOS攻击清洗能力

清洗技术实现方式

攻击流量识别机制

基于特征的识别

特征提取方式

采用数据包深度分析技术,对流量的源IP、目的IP、端口号、协议类型等特征进行精准提取。同时,深入分析流量的速率、频率等统计特征,以此发现异常的流量模式。此外,结合先进的机器学习算法,自动从大量流量数据中学习和提取有效的特征,为攻击流量的识别提供有力支持。

通过数据包深度分析技术,能够准确获取流量的基本特征,这些特征是识别攻击流量的基础。分析流量的统计特征,可以发现一些隐藏的异常模式,例如流量的突然激增或异常的频率变化,这些都可能是攻击的迹象。机器学习算法的应用,则可以从海量的流量数据中挖掘出更有价值的特征,提高识别的准确性。

在实际应用中,我们会不断优化特征提取的方法和算法,以适应不断变化的网络环境和攻击手段。同时,我们也会结合实际的安全需求,对提取的特征进行筛选和评估,确保提取的特征具有较高的有效性和实用性。

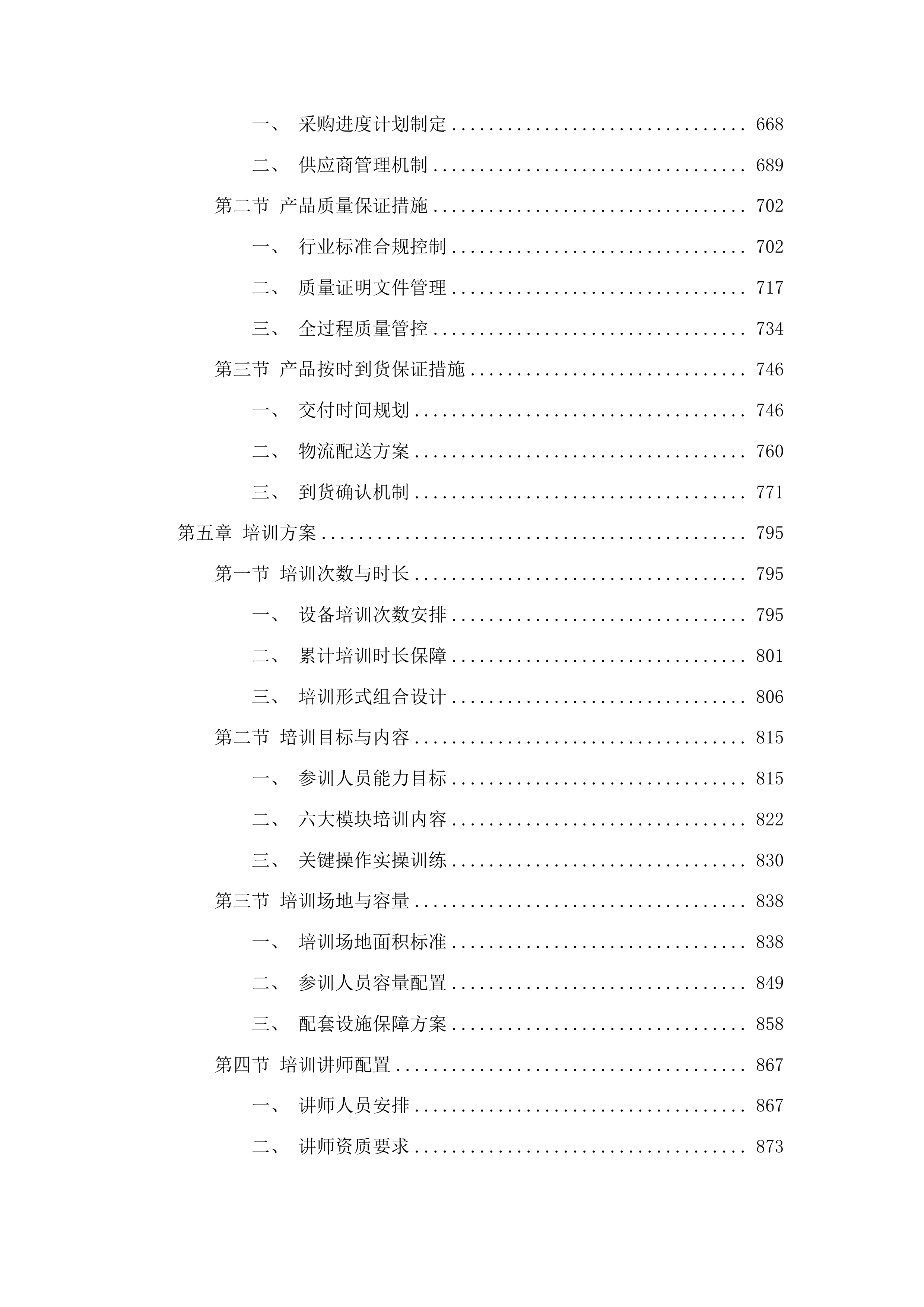

特征库更新策略

策略类型

具体操作

作用

定期收集分析

定期收集和分析新出现的攻击案例,将其特征添加到特征库中

确保特征库能够及时反映最新的攻击特征

根据情报更新

根据安全威胁情报,及时更新特征库以应对潜在的攻击

增强特征库对潜在攻击的防范能力

建立反馈机制

建立反馈机制,根据实际识别情况对特征库进行调整和优化

提高特征库的准确性和有效性

定期收集和分析新出现的攻击案例是特征库更新的基础。通过对这些案例的分析,我们可以提取出它们的特征,并将其添加到特征库中,以便在后续的识别中能够及时发现类似的攻击。根据安全威胁情报更新特征库,可以使特征库更加具有前瞻性,能够提前防范潜在的攻击。建立反馈机制则可以根据实际的识别情况,对特征库进行调整和优化,提高特征库的准确性和有效性。

在实际操作中,我们会制定详细的特征库更新计划,确保更新工作的及时性和准确性。同时,我们也会对更新后的特征库进行测试和验证,确保其能够正常工作。

此外,我们还会关注安全领域的最新动态和研究成果,及时将新的特征和方法应用到特征库中,以提高特征库的性能和适应性。

匹配规则优化方法

采用模糊匹配算法,提高对相似特征流量的识别能力。模糊匹配算法可以在一定程度上容忍特征的差异,从而能够识别出那些与已知攻击特征相似但不完全相同的流量。设置合理的匹配阈值,避免误判和漏判。匹配阈值的设置需要根据实际情况进行调整,过高的阈值可能会导致漏判,而过低的阈值则可能会导致误判。结合多维度特征进行综合匹配,提高识别的准确性。多维度特征包括流量的源IP、目的IP、端口号、协议类型、速率、频率等,通过对这些特征的综合分析,可以更准确地判断流量是否为攻击流量。

在实际应用中,我们会不断优化模糊匹配算法,提高其对相似特征流量的识别能力。同时,我们也会根据不同的网络环境和安全需求,合理设置匹配阈值,确保识别的准确性和可靠性。此外,我们还会不断挖掘和利用更多的维度特征,提高综合匹配的效果。

为了验证匹配规则的优化效果,我们会进行大量的实验和测试。通过对实验数据的分析和总结,我们可以不断改进和完善匹配规则,使其能够更好地适应实际的网络环境和攻击场景。

基于行为的识别

行为监测指标

监测指标

具体内容

作用

流量速率变化

监测流量的速率变化,包括瞬间突发和长时间异常的速率波动

发现异常的流量速率,可能是攻击的迹象

连接数和并发数

分析流量的连接数、并发数等指标,判断是否存在异常的连接行为

检测异常的连接行为,如洪水攻击

访问时间分布

观察流量的访问时间分布,识别不寻常的访问时间模式

发现异常的访问时间,可能是恶意行为

监测流量的速率变化是识别攻击流量的重要指标之一。瞬间突发的高流量速率可能是洪水攻击的表现,而长时间异常的速率波动也可能暗示着潜在的攻击。分析流量的连接数和并发数,可以判断是否存在异常的连接行为。例如,过多的连接数或并发数可能是洪水攻击的迹象。观察流量的访问时间分布,可以识别不寻常的访问时间模式。例如,在非工作时间出现大量的访问请求,可能是恶意行为。

在实际监测中,我们会实时收集和分析这些行为监测指标。通过对历史数据的学习和分析,我们可以建立正常的行为模式,并将实时监测数据与正常模式进行对比,及时发现异常行为。

此外,我们还会根据不同的网络环境和安全需求,调整行为监测指标的阈值和权重,以提高监测的准确性和有效性。

基线模型建立方法

建立步骤

具体操作

作用

数据收集与分析

收集一段时间内的正常网络流量数据,进行统计分析以建立基线

为基线模型提供数据基础

机器学习建模

采用机器学习算法对正常流量数据进行建模,提高基线的准确性和适应性

提高基线模型的性能

定期更新

定期更新基线模型,以适应网络环境和业务变化

确保基线模型的有效性

收集一段时间内的正常网络流量数据是建立基线模型的基础。通过对这些数据的统计分析,我们可以了解网络的正常运行状态,从而建立起基线模型。采用机器学习算法对正常流量数据进行建模,可以提高基线的准确性和适应性。机器学习算法可以自动学习数据中的模式和规律,从而更准确地描述正常的网络行为。定期更新基线模型是必要的,因为网络环境和业务会不断变化。如果基线模型不能及时更新,可能会导致误判和漏判。

在实际操作中,我们会选择合适的时间段来收集正常网络流量数据,确保数据的代表性和准确性。同时,我们会根据不同的网络环境和业务需求,选择合适的机器学习算法进行建模。此外,我们还会建立完善的基线模型更新机制,确保模型的及时更新和有效性。

为了验证基线模型的准确性和有效性,我们会进行大量的实验和测试。通过对实验数据的分析和总结,我们可以不断改进和完善基线模型,使其能够更好地适应实际的网络环境和业务变化。

异常行为分类方式

分类依据

异常行为类别

处理策略

攻击类型和特征

洪水攻击、慢速攻击等

针对不同类型的攻击制定相应的处理策略

历史数据分析

根据历史数据不断优化分类方式和处理策略

提高分类的准确性和处理的有效性

根据攻击的类型和特征,将异常行为分为不同的类别,如洪水攻击、慢速攻击等。这种分类方式可以帮助我们更好地理解攻击的本质,并制定相应的处理策略。对不同类别的异常行为制定相应的处理策略,可以提高应对攻击的效率和效果。例如,对于洪水攻击,可以采取限流、阻断等措施;对于慢速攻击,可以加强监测和分析。通过分析异常行为的历史数据,不断优化分类方式和处理策略。历史数据可以反映出攻击的发展趋势和变化规律,通过对这些数据的分析,我们可以及时调整分类方式和处理策略,提高应对攻击的能力。

在实际应用中,我们会建立完善的异常行为分类体系和处理策略库。根据实时监测到的异常行为,快速准确地进行分类,并采取相应的处理措施。同时,我们也会不断收集和分析异常行为的历史数据,对分类方式和处理策略进行优化和改进。

此外,我们还会与安全专家和研究机构合作,及时了解最新的攻击类型和处理方法,将其应用到我们的分类方式和处理策略中,提高系统的安全性和可靠性。

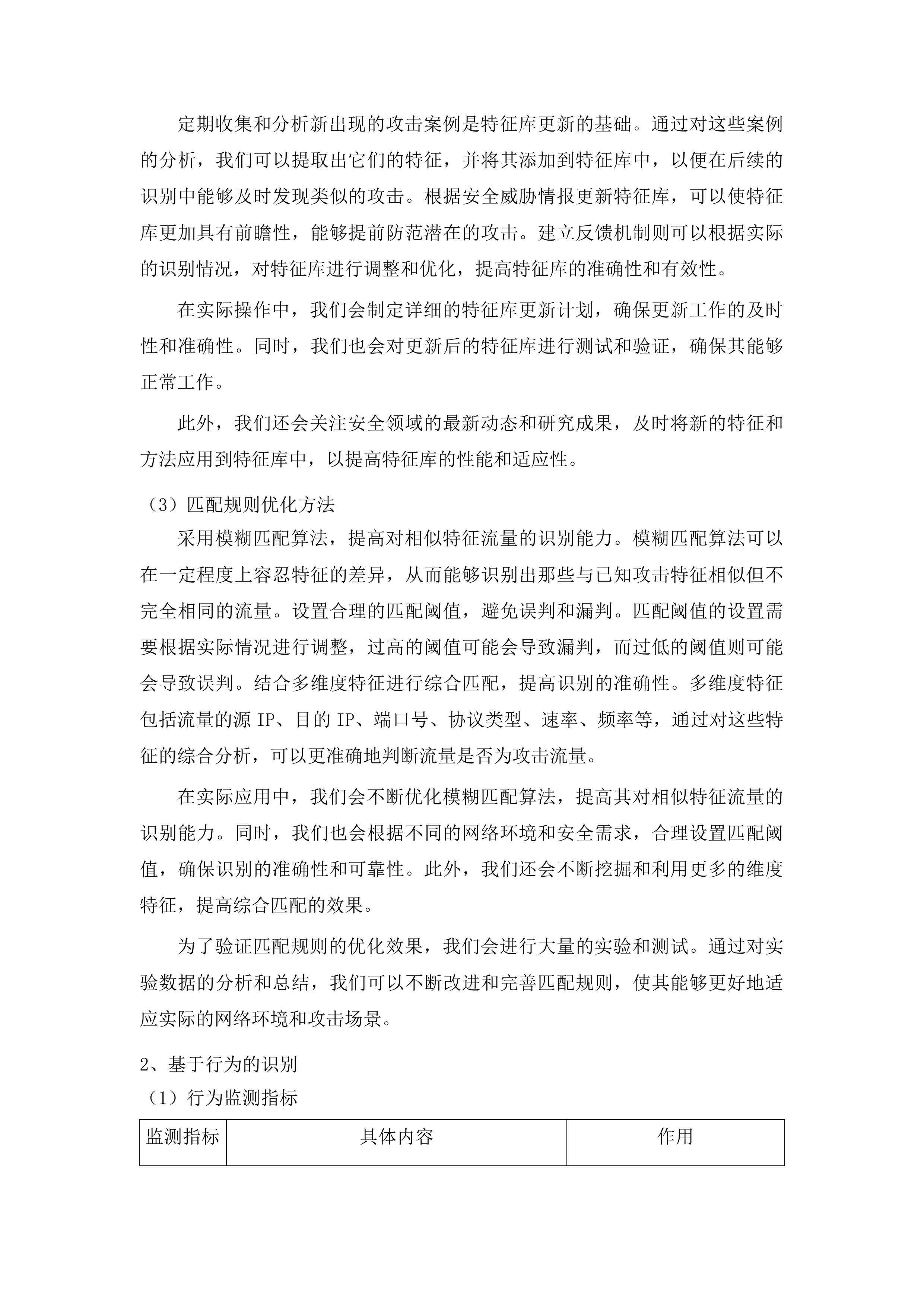

基于机器学习的识别

机器学习算法选择

根据数据特点和识别需求,选择合适的机器学习算法,如支持向量机、随机森林等。不同的机器学习算法具有不同的特点和适用场景,需要根据具体情况进行选择。对不同算法进行实验和比较,选择最优的算法或组合算法。通过实验和比较,可以了解不同算法在识别攻击流量方面的性能和优缺点,从而选择出最适合的算法。考虑算法的复杂度和效率,确保在实际应用中能够快速准确地识别攻击流量。在实际应用中,需要处理大量的流量数据,因此算法的复杂度和效率至关重要。

在选择机器学习算法时,我们会首先对数据进行分析和预处理,了解数据的特点和分布情况。然后,根据识别需求和数据特点,选择几种可能适用的算法进行实验和比较。在实验过程中,我们会使用不同的评估指标来衡量算法的性能,如准确率、召回率、F1值等。最后,根据实验结果,选择最优的算法或组合算法。

为了确保算法在实际应用中的性能,我们会对算法进行优化和调整。例如,调整算法的参数、优化数据预处理步骤等。同时,我们也会不断关注机器学习领域的最新研究成果,及时将新的算法和技术应用到我们的识别系统中。

支持向量机算法

模型训练数据准备

收集大量的正常流量和攻击流量数据,对数据进行清洗和预处理。清洗和预处理数据可以去除噪声和异常值,提高数据的质量和可用性。将数据划分为训练集、验证集和测试集,用于模型的训练、评估和优化。训练集用于训练模型,验证集用于调整模型的参数和选择最优的模型,测试集用于评估模型的性能。对数据进行标注,明确正常流量和攻击流量的标签。标注数据是监督学习的基础,只有明确了数据的标签,模型才能学习到正常流量和攻击流量的特征。

在收集数据时,我们会从多个数据源获取流量数据,确保数据的多样性和代表性。同时,我们会对数据进行清洗和预处理,去除噪声和异常值。在划分数据集时,我们会根据数据的比例和特点,合理划分训练集、验证集和测试集。在标注数据时,我们会采用人工标注和自动标注相结合的方法,确保标注的准确性和一致性。

为了提高模型的性能和泛化能力,我们会对数据进行增强和扩充。例如,采用数据生成技术生成更多的攻击流量数据,或者对数据进行特征变换和提取。同时,我们也会定期更新和补充数据,以适应不断变化的网络环境和攻击手段。

模型优化与调整

根据模型在验证集和测试集上的表现,对模型的参数进行调整和优化。通过调整模型的参数,可以提高模型的性能和泛化能力。采用交叉验证等方法,提高模型的稳定性和泛化能力。交叉验证可以有效地评估模型的性能,并减少过拟合的风险。定期对模型进行更新和训练,以适应新的攻击模式和网络环境变化。网络环境和攻击模式是不断变化的,因此需要定期更新和训练模型,以确保模型的有效性。

在对模型进行优化和调整时,我们会首先分析模型在验证集和测试集上的表现,找出模型存在的问题和不足之处。然后,根据分析结果,对模型的参数进行调整和优化。在采用交叉验证等方法时,我们会选择合适的交叉验证策略和评估指标,确保评估结果的准确性和可靠性。

为了确保模型能够及时适应新的攻击模式和网络环境变化,我们会建立完善的模型更新和训练机制。定期收集新的数据,并对模型进行更新和训练。同时,我们也会关注安全领域的最新研究成果和攻击趋势,及时将新的特征和方法应用到模型中,提高模型的性能和适应性。

异常流量过滤策略

基于规则的过滤

IP地址过滤规则

设置黑名单,禁止来自已知攻击源IP地址的流量进入网络。黑名单可以有效地阻止已知的攻击源,减少网络受到攻击的风险。配置白名单,只允许特定IP地址的流量通过。白名单可以确保只有授权的IP地址能够访问网络,提高网络的安全性。对IP地址的访问频率进行限制,防止恶意的频繁访问。限制IP地址的访问频率可以有效地防止洪水攻击等恶意行为。

在设置黑名单时,我们会收集和分析已知的攻击源IP地址,并将其添加到黑名单中。同时,我们会定期更新黑名单,确保其有效性。在配置白名单时,我们会根据网络的实际需求和安全策略,确定允许访问的IP地址范围。在限制IP地址的访问频率时,我们会设置合理的阈值,避免对正常用户造成影响。

为了确保IP地址过滤规则的有效性,我们会对过滤规则进行实时监测和调整。根据网络的安全状况和攻击情况,及时更新黑名单和白名单,调整访问频率限制的阈值。同时,我们也会对过滤规则的执行情况进行审计和记录,以便后续的分析和处理。

端口过滤规则

过滤规则

具体操作

作用

关闭不必要的端口

关闭不必要的端口,减少攻击的入口

降低网络的安全风险

允许特定端口流量

只允许特定端口的流量通过,如常见的HTTP、HTTPS端口

确保网络的正常运行

限制端口流量速率

对端口的流量速率进行限制,防止端口被大量占用

防止洪水攻击等恶意行为

关闭不必要的端口是提高网络安全性的重要措施之一。不必要的端口可能成为攻击的入口,因此需要及时关闭。只允许特定端口的流量通过,可以确保网络的正常运行。例如,常见的HTTP、HTTPS端口是用于网页浏览和数据传输的,需要允许其流量通过。对端口的流量速率进行限制,可以防止端口被大量占用,从而避免洪水攻击等恶意行为。

在实施端口过滤规则时,我们会根据网络的实际需求和安全策略,确定需要关闭的端口和允许通过的端口。同时,我们会设置合理的流量速率限制阈值,避免对正常用户造成影响。

为了确保端口过滤规则的有效性,我们会对端口的使用情况进行实时监测和分析。及时发现异常的端口使用情况,并采取相应的措施。同时,我们也会定期更新端口过滤规则,以适应网络的变化和安全需求。

协议过滤规则

过滤规则

具体操作

作用

允许合法协议流量

只允许合法的协议流量通过,如TCP、UDP等

确保网络的正常运行

检查协议版本和类型

对协议的版本和类型进行检查,防止使用不安全的协议

提高网络的安全性

禁止异常协议流量

禁止异常协议的流量进入网络,如未知的自定义协议

防止恶意攻击

只允许合法的协议流量通过,可以确保网络的正常运行。TCP、UDP等协议是常见的网络协议,需要允许其流量通过。对协议的版本和类型进行检查,可以防止使用不安全的协议。例如,一些旧版本的协议可能存在安全漏洞,需要禁止使用。禁止异常协议的流量进入网络,可以防止恶意攻击。未知的自定义协议可能是恶意软件使用的协议,需要及时阻止。

在实施协议过滤规则时,我们会根据网络的实际需求和安全策略,确定允许通过的协议和禁止的协议。同时,我们会对协议的版本和类型进行严格的检查,确保其安全性。

为了确保协议过滤规则的有效性,我们会对协议的使用情况进行实时监测和分析。及时发现异常的协议使用情况,并采取相应的措施。同时,我们也会定期更新协议过滤规则,以适应网络的变化和安全需求。

基于流量特征的过滤

特征匹配过滤

将流量的特征与预先设定的特征模板进行匹配,若匹配则进行过滤。特征模板可以是已知攻击流量的特征,也可以是正常流量的特征。对特征匹配的规则进行优化,提高过滤的准确性。通过优化特征匹配的规则,可以减少误判和漏判的情况。及时更新特征模板,以应对新型攻击的特征变化。新型攻击的特征是不断变化的,因此需要及时更新特征模板,确保过滤的有效性。

在进行特征匹配过滤时,我们会首先收集和分析大量的流量数据,建立特征模板。然后,将实时监测到的流量特征与特征模板进行匹配。如果匹配成功,则认为该流量是异常流量,进行过滤。在优化特征匹配的规则时,我们会考虑特征的权重、匹配的阈值等因素,提高匹配的准确性。

为了确保特征模板的及时性和有效性,我们会建立完善的特征模板更新机制。定期收集和分析新的攻击案例,更新特征模板。同时,我们也会关注安全领域的最新研究成果和攻击趋势,及时将新的特征和方法应用到特征模板中。

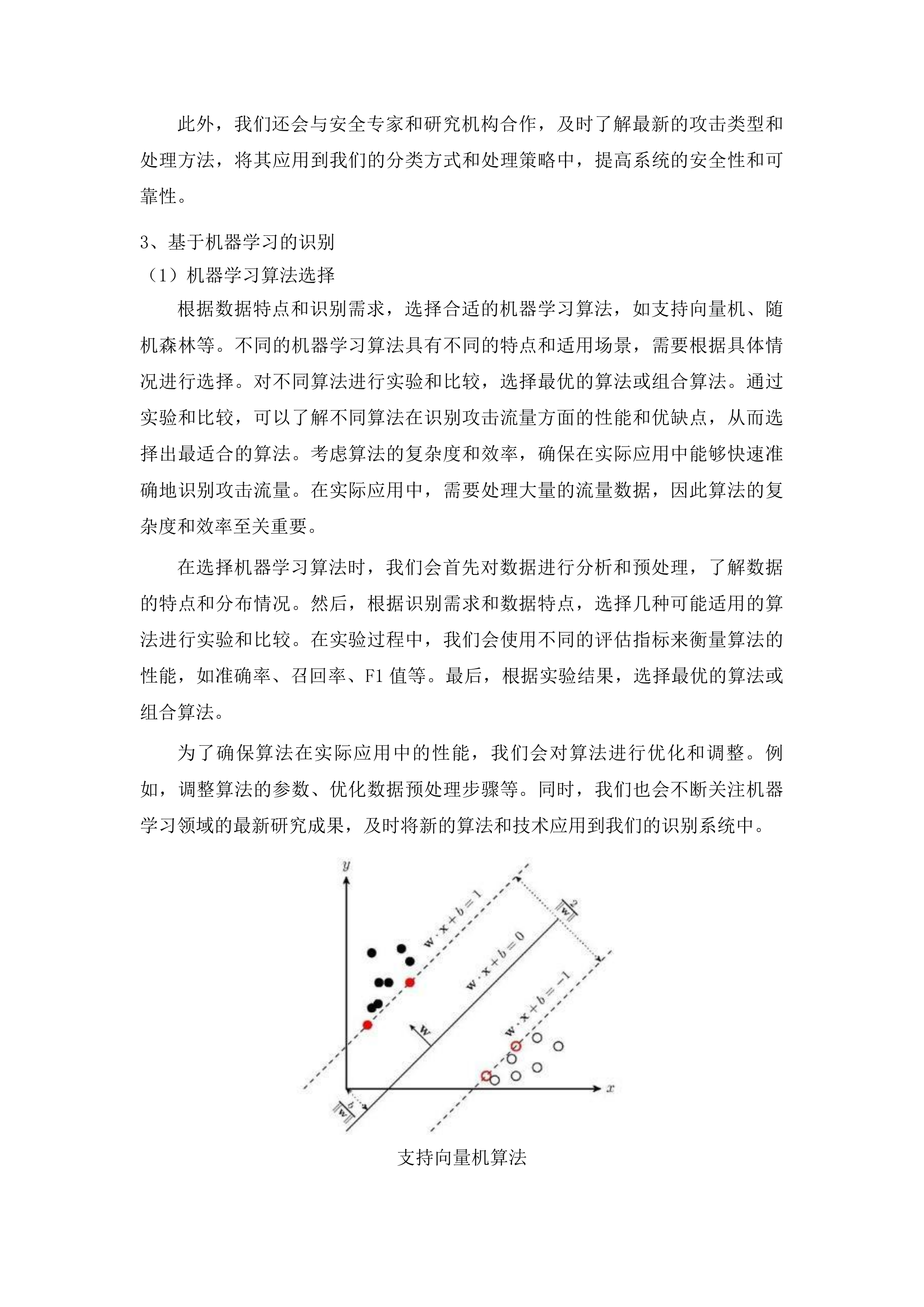

行为特征过滤

过滤指标

具体操作

作用

异常流量行为

根据流量的异常行为特征,如突发的高流量、异常的连接模式等,进行过滤

发现异常流量,防止攻击

设置行为阈值

设置合理的行为阈值,当流量的行为超过阈值时进行过滤

减少误判和漏判

优化监测分析

对行为特征的监测和分析进行优化,提高过滤的效率

提高过滤的准确性和及时性

根据流量的异常行为特征进行过滤是识别攻击流量的重要方法之一。突发的高流量、异常的连接模式等都可能是攻击的迹象,需要及时进行过滤。设置合理的行为阈值,可以减少误判和漏判的情况。行为阈值的设置需要根据实际情况进行调整,过高的阈值可能会导致漏判,而过低的阈值则可能会导致误判。对行为特征的监测和分析进行优化,可以提高过滤的效率。通过优化监测和分析方法,可以更准确地发现异常行为,并及时进行过滤。

在实施行为特征过滤时,我们会实时监测流量的行为特征,并将其与预先设定的行为阈值进行比较。如果流量的行为超过阈值,则认为该流量是异常流量,进行过滤。在优化监测和分析方法时,我们会采用先进的数据分析技术和机器学习算法,提高监测和分析的准确性和及时性。

为了确保行为特征过滤的有效性,我们会定期对行为阈值进行调整和优化。根据实际的网络安全状况和攻击情况,合理调整行为阈值。同时,我们也会不断收集和分析新的异常行为特征,将其应用到行为特征过滤中,提高过滤的准确性和适应性。

动态特征调整

调整策略

具体操作

作用

实时安全状况

根据实时的网络安全状况和攻击趋势,动态调整过滤的特征

适应网络变化,提高过滤效果

结合威胁情报

结合安全威胁情报,及时添加新的特征进行过滤

应对新型攻击

评估验证调整

对过滤特征的调整进行评估和验证,确保其有效性

确保过滤的准确性和可靠性

根据实时的网络安全状况和攻击趋势动态调整过滤的特征是提高过滤效果的关键。网络安全状况和攻击趋势是不断变化的,因此需要及时调整过滤的特征,以适应网络的变化。结合安全威胁情报,及时添加新的特征进行过滤,可以应对新型攻击。安全威胁情报可以提供最新的攻击信息和特征,帮助我们及时发现和防范新型攻击。对过滤特征的调整进行评估和验证,确保其有效性。通过评估和验证,可以确保调整后的过滤特征能够准确地识别攻击流量,减少误判和漏判的情况。

在实施动态特征调整时,我们会实时监测网络的安全状况和攻击趋势,并结合安全威胁情报,及时调整过滤的特征。在对过滤特征的调整进行评估和验证时,我们会采用模拟攻击、实际测试等方法,确保调整后的过滤特征能够正常工作。

为了确保动态特征调整的及时性和有效性,我们会建立完善的特征调整机制。定期收集和分析网络安全状况和攻击趋势的数据,及时调整过滤的特征。同时,我们也会与安全专家和研究机构合作,及时获取最新的安全威胁情报,并将其应用到特征调整中。

自适应过滤策略

实时状态监测

监测指标

具体内容

作用

网络带宽使用率

实时监测网络的带宽使用率、连接数、流量速率等指标

了解网络的运行状态

网络安全态势

分析网络的安全态势,如是否存在攻击迹象、攻击的强度等

发现潜在的攻击

实时数据处理

对监测数据进行实时处理和分析,为自适应过滤提供依据

及时调整过滤策略

实时监测网络的带宽使用率、连接数、流量速率等指标可以了解网络的运行状态。通过监测这些指标,可以发现网络是否存在异常情况,如带宽过载、连接数过多等。分析网络的安全态势可以发现潜在的攻击。通过分析攻击迹象、攻击的强度等,可以判断网络是否受到攻击,并及时采取措施。对监测数据进行实时处理和分析,可以为自适应过滤提供依据。通过实时处理和分析监测数据,可以及时发现异常情况,并调整过滤策略。

在实施实时状态监测时,我们会采用先进的监测设备和技术,实时收集和分析网络的运行数据。同时,我们会建立完善的监测数据处理和分析系统,确保监测数据能够及时得到处理和分析。

为了确保实时状态监测的准确性和可靠性,我们会定期对监测设备和系统进行维护和更新。同时,我们也会与安全专家和研究机构合作,不断改进监测方法和技术,提高监测的效果。

机器学习预测

运用机器学习算法,对网络流量的未来趋势进行预测。通过预测网络流量的未来趋势,可以提前发现潜在的攻击,并采取相应的措施。根据预测结果,提前调整过滤策略,以应对可能的攻击。提前调整过滤策略可以提高网络的安全性和可靠性。对预测模型进行不断优化和更新,提高预测的准确性。网络流量的变化是复杂的,因此需要不断优化和更新预测模型,以提高预测的准确性。

在运用机器学习算法进行预测时,我们会首先收集和分析大量的历史网络流量数据,建立预测模型。然后,将实时监测到的网络流量数据输入到预测模型中,进行预测。根据预测结果,提前调整过滤策略。在优化和更新预测模型时,我们会采用交叉验证、模型融合等方法,提高模型的性能和泛化能力。

为了确保机器学习预测的准确性和可靠性,我们会定期对预测模型进行评估和验证。通过与实际的网络流量情况进行比较,评估预测模型的准确性。同时,我们也会不断收集和分析新的网络流量数据,对预测模型进行更新和优化。

反馈优化机制

建立过滤效果评估指标,如误判率、漏判率等。通过评估过滤效果,可以了解过滤策略的有效性和不足之处。根据评估结果,对过滤策略进行调整和优化。根据评估结果调整过滤策略,可以提高过滤的准确性和可靠性。不断收集和分析过滤过程中的数据,为策略优化提供数据支持。通过收集和分析过滤过程中的数据,可以了解过滤策略的实际运行情况,并为策略优化提供依据。

在建立过滤效果评估指标时,我们会选择合适的评估指标,如误判率、漏判率、准确率等。同时,我们会定期对过滤效果进行评估,了解过滤策略的有效性和不足之处。在根据评估结果对过滤策略进行调整和优化时,我们会分析评估结果,找出过滤策略存在的问题和不足之处,并采取相应的措施进行调整和优化。

为了确保反馈优化机制的有效性,我们会建立完善的数据收集和分析系统。定期收集和分析过滤过程中的数据,为策略优化提供数据支持。同时,我们也会与安全专家和研究机构合作,不断改进评估方法和技术,提高评估的准确性和可靠性。

清洗算法应用方案

分流清洗算法

分流规则制定

根据流量的源IP、目的IP、端口号等特征,制定分流规则。这些特征可以帮助我们区分不同类型的流量,从而将攻击流量分流到清洗设备进行处理。考虑流量的速率、频率等统计特征,优化分流规则。统计特征可以反映流量的行为模式,通过考虑这些特征,可以提高分流规则的准确性和有效性。结合实时的网络安全状况,动态调整分流规则。网络安全状况是不断变化的,因此需要根据实时情况动态调整分流规则,以确保分流的有效性。

在制定分流规则时,我们会首先对流量进行分类和分析,了解不同类型流量的特征和行为模式。然后,根据分析结果,制定相应的分流规则。在优化分流规则时,我们会考虑流量的速率、频率等统计特征,并结合实时的网络安全状况进行调整。

为了确保分流规则的及时性和有效性,我们会建立完善的分流规则调整机制。定期收集和分析网络安全状况和流量数据,及时调整分流规则。同时,我们也会关注安全领域的最新研究成果和攻击趋势,将新的特征和方法应用到分流规则中。

哈希算法应用

应用步骤

具体操作

作用

计算哈希值

采用哈希函数对流量的关键信息进行计算,得到哈希值

唯一标识流量

流量分配

根据哈希值将流量分配到不同的处理通道中

均衡处理负载

优化哈希参数

对哈希算法的参数进行优化,提高分流的均匀性和准确性

提高分流效果

采用哈希函数对流量的关键信息进行计算,得到哈希值。哈希值可以唯一标识流量,从而将不同的流量分配到不同的处理通道中。根据哈希值将流量分配到不同的处理通道中,可以均衡处理负载。不同的处理通道可以并行处理流量,提高处理效率。对哈希算法的参数进行优化,可以提高分流的均匀性和准确性。通过优化哈希算法的参数,可以使流量更均匀地分配到不同的处理通道中,减少处理通道的负载不均衡现象。

在应用哈希算法时,我们会选择合适的哈希函数和参数。同时,我们会对哈希算法的性能进行评估和优化,确保其能够满足实际的需求。

为了确保哈希算法的有效性,我们会定期对哈希算法的参数进行调整和优化。根据实际的流量情况和处理需求,合理调整哈希算法的参数。同时,我们也会关注哈希算法的最新研究成果,将新的哈希算法和技术应用到分流清洗中。

分流动态调整

根据网络流量的变化和攻击情况,实时调整分流的比例和规则。网络流量和攻击情况是不断变化的,因此需要实时调整分流的比例和规则,以确保分流的有效性。当攻击强度增加时,增加对疑似攻击流量的处理资源。增加对疑似攻击流量的处理资源可以提高清洗的效率,减少攻击对网络的影响。根据清洗效果,对分流策略进行优化和改进。清洗效果是评估分流策略有效性的重要指标,根据清洗效果对分流策略进行优化和改进,可以提高分流的准确性和效率。

在实施分流动态调整时,我们会实时监测网络流量的变化和攻击情况。根据监测结果,及时调整分流的比例和规则。当攻击强度增加时,我们会增加对疑似攻击流量的处理资源,如增加清洗设备的数量或提高处理能力。在根据清洗效果对分流策略进行优化和改进时,我们会分析清洗效果的评估指标,找出分流策略存在的问题和不足之处,并采取相应的措施进行调整和优化。

为了确保分流动态调整的及时性和有效性,我们会建立完善的监测和调整机制。定期收集和分析网络流量和攻击情况的数据,及时调整分流的比例和规则。同时,我们也会与安全专家和研究机构合作,不断改进分流策略和技术,提高分流的效果。

流量净化算法

数据包重组操作

操作步骤

具体操作

作用

数据包重组

对被分割或乱序的数据包进行重组,恢复其原始的顺序和结构

确保数据的完整性

信息验证

采用时间戳、序列号等信息,确保数据包的正确重组

提高重组的准确性

完整性检查

对重组后的数据包进行完整性检查,防止数据丢失或损坏

保证数据的可用性

对被分割或乱序的数据包进行重组是流量净化的重要步骤之一。在网络传输过程中,数据包可能会被分割或乱序,需要进行重组才能恢复其原始的顺序和结构。采用时间戳、序列号等信息可以确保数据包的正确重组。时间戳和序列号可以唯一标识每个数据包,通过对这些信息的验证,可以确保数据包的正确重组。对重组后的数据包进行完整性检查,可以防止数据丢失或损坏。完整性检查可以确保数据包的内容完整无缺,保证数据的可用性。

在实施数据包重组操作时,我们会首先对数据包进行分析和处理,找出被分割或乱序的数据包。然后,采用时间戳、序列号等信息对这些数据包进行重组。在重组过程中,会对数据包的完整性进行检查,确保数据的完整性和可用性。

为了确保数据包重组操作的准确性和可靠性,我们会采用先进的重组算法和技术。同时,我们也会定期对重组算法和技术进行评估和优化,提高重组的效果。

深度检测技术

检测方法

具体操作

作用

内容分析

对数据包的内容进行深入分析,检测其中是否包含恶意代码、攻击指令等

发现潜在的威胁

匹配方法

采用正则表达式、模式匹配等方法,提高检测的准确性

提高检测效果

恶意处理

对检测到的恶意内容进行标记和处理,防止其进入网络

保障网络安全

对数据包的内容进行深入分析是深度检测技术的核心。通过对数据包内容的分析,可以检测其中是否包含恶意代码、攻击指令等潜在的威胁。采用正则表达式、模式匹配等方法可以提高检测的准确性。正则表达式和模式匹配可以精确地匹配特定的字符串或模式,从而提高检测的准确性。对检测到的恶意内容进行标记和处理,可以防止其进入网络。标记和处理恶意内容可以及时发现和阻止攻击,保障网络的安全。

在实施深度检测技术时,我们会采用先进的检测算法和技术。同时,我们也会定期对检测算法和技术进行评估和优化,提高检测的效果。

为了确保深度检测技术的有效性,我们会建立完善的恶意内容处理机制。定期收集和分析恶意内容的样本,更新检测规则和策略。同时,我们也会与安全专家和研究机构合作,及时了解最新的恶意代码和攻击指令,将其应用到深度检测技术中。

机器学习辅助净化

运用机器学习算法,对流量进行分类和识别,判断其是否为正常流量。机器学习算法可以学习正常流量和攻击流量的特征,从而准确地分类和识别流量。根据分类结果,对攻击流量进行针对性的净化处理。针对性的净化处理可以提高净化的效率和效果。不断训练和优化机器学习模型,提高净化的效果和效率。网络环境和攻击模式是不断变化的,因此需要不断训练和优化机器学习模型,以适应新的情况。

在运用机器学习辅助净化时,我们会首先收集和分析大量的正常流量和攻击流量数据,建立机器学习模型。然后,将实时监测到的流量数据输入到机器学习模型中,进行分类和识别。根据分类结果,对攻击流量进行针对性的净化处理。在训练和优化机器学习模型时,我们会采用交叉验证、模型融合等方法,提高模型的性能和泛化能力。

为了确保机器学习辅助净化的有效性,我们会定期对机器学习模型进行评估和验证。通过与实际的网络流量情况进行比较,评估机器学习模型的准确性和可靠性。同时,我们也会不断收集和分析新的流量数据,对机器学习模型进行更新和优化。

攻击溯源算法

源IP分析

对攻击流量的源IP进行分析,判断其是否为真实的攻击源。源IP可能会被伪造,因此需要进行分析和验证。采用反向DNS查询等方法,获取源IP的相关信息。反向DNS查询可以将IP地址转换为域名,从而获取更多的相关信息。结合IP地址库和黑名单,对源IP进行进一步的验证和分析。IP地址库和黑名单可以提供已知的攻击源信息,通过结合这些信息,可以更准确地判断源IP是否为真实的攻击源。

在进行源IP分析时,我们会首先收集和分析攻击流量的源IP信息。然后,采用反向DNS查询等方法获取源IP的相关信息。在结合IP地址库和黑名单进行验证和分析时,会对比源IP与已知攻击源的信息,判断其是否为真实的攻击源。

为了确保源IP分析的准确性和可靠性,我们会定期更新IP地址库和黑名单。同时,我们也会关注安全领域的最新研究成果和攻击趋势,将新的分析方法和技术应用到源IP分析中。

回溯算法应用

根据数据包的时间戳、序列号等信息,采用回溯算法追踪攻击流量的传播路径。时间戳和序列号可以唯一标识每个数据包,通过对这些信息的分析,可以追踪攻击流量的传播路径。对回溯过程中的中间节点进行分析,找出可能的攻击跳板。中间节点可能是攻击的跳板,通过对这些节点的分析,可以找出潜在的攻击源头。结合网络拓扑信息,优化回溯算法的效率和准确性。网络拓扑信息可以提供网络的结构和连接关系,通过结合这些信息,可以更准确地追踪攻击流量的传播路径。

在应用回溯算法时,我们会首先收集和分析攻击流量的数据包信息。然后,根据时间戳、序列号等信息,采用回溯算法追踪攻击流量的传播路径。在回溯过程中,会对中间节点进行分析,找出可能的攻击跳板。在结合网络拓扑信息时,会利用网络拓扑信息优化回溯算法的效率和准确性。

为了确保回溯算法应用的有效性,我们会定期更新网络拓扑信息。同时,我们也会关注回溯算法的最新研究成果,将新的回溯算法和技术应用到攻击溯源中。

拓扑信息结合

结合方式

具体操作

作用

确定攻击路径

将网络拓扑信息与攻击流量分析相结合,确定攻击的传播范围和路径

了解攻击情况

查找安全漏洞

分析网络设备的日志和配置信息,找出可能的安全漏洞和攻击入口

发现潜在威胁

制定防范措施

根据拓扑信息和攻击溯源结果,制定相应的安全防范措施

提高网络安全性

将网络拓扑信息与攻击流量分析相结合可以确定攻击的传播范围和路径。网络拓扑信息可以提供网络的结构和连接关系,通过结合攻击流量分析,可以更准确地确定攻击的传播范围和路径。分析网络设备的日志和配置信息可以找出可能的安全漏洞和攻击入口。网络设备的日志和配置信息可以反映网络的运行情况,通过分析这些信息,可以发现潜在的安全漏洞和攻击入口。根据拓扑信息和攻击溯源结果制定相应的安全防范措施可以提高网络的安全性。通过了解攻击的传播范围和路径以及可能的安全漏洞和攻击入口,可以有针对性地制定安全防范措施。

在结合拓扑信息时,我们会首先收集和分析网络拓扑信息和攻击流量数据。然后,将两者相结合,确定攻击的传播范围和路径。在分析网络设备的日志和配置信息时,会查找可能的安全漏洞和攻击入口。在制定安全防范措施时,会根据拓扑信息和攻击溯源结果,有针对性地制定相应的措施。

为了确保拓扑信息结合的有效性,我们会定期更新网络拓扑信息和攻击溯源结果。同时,我们也会与安全专家和研究机构合作,不断改进结合方法和技术,提高结合的效果。

流量清洗处理流程

流量接入与监测

流量接入方式

通过交换机端口镜像功能,将网络流量镜像到清洗设备。交换机端口镜像功能可以复制网络流量,将其发送到清洗设备进行处理。采用分光器,将网络流量进行分光,一部分用于正常传输,一部分用于监测和清洗。分光器可以将网络流量分成多个部分,分别用于不同的目的。利用网络探针等设备,直接接入网络获取流量数据。网络探针可以实时监测网络流量,获取流量数据。

在选择流量接入方式时,会根据网络的实际情况和需求进行选择。交换机端口镜像功能适用于需要实时监测和处理网络流量的情况。分光器适用于需要同时进行正常传输和监测清洗的情况。网络探针适用于需要直接获取网络流量数据的情况。

为了确保流量接入的稳定性和可靠性,会定期对流量接入设备进行维护和检查。同时,也会关注流量接入技术的最新发展,将新的技术应用到流量接入中。

实时监测指标

监测流量的速率、带宽使用率、连接数等指标。这些指标可以反映网络的运行状态,及时发现异常情况。分析流量的协议分布、IP地址分布等情况。协议分布和IP地址分布可以反映网络的使用情况,发现潜在的安全威胁。观察流量的突发情况和异常波动,及时发现攻击迹象。突发的高流量和异常的波动可能是攻击的表现,需要及时发现和处理。

在实时监测时,会实时收集和分析这些指标和情况。通过对历史数据的学习和分析,建立正常的流量模式。将实时监测数据与正常模式进行对比,及时发现异常情况。

为了确保实时监测的准确性和可靠性,会定期对监测设备和系统进行维护和更新。同时,也会与安全专家和研究机构合作,不断改进监测方法和技术。

监测数据处理

对监测到的流量数据进行存储和分析,建立流量日志。流量日志可以记录网络流量的详细信息,为后续的分析和处理提供依据。运用数据分析工具和算法,对流量数据进行挖掘和处理。数据分析工具和算法可以从海量的流量数据中提取有价值的信息,发现潜在的安全威胁。根据分析结果,生成实时的安全报告和预警信息。实时的安全报告和预警信息可以及时通知相关人员,采取相应的措施。

在进行监测数据处理时,会首先对监测到的流量数据进行存储和整理。然后,运用数据分析工具和算法对数据进行挖掘和处理。在生成实时的安全报告和预警信息时,会根据分析结果,及时通知相关人员。

为了确保监测数据处理的有效性,会定期对监测数据进行备份和清理。同时,也会关注数据分析技术的最新发展,将新的工具和算法应用到监测数据处理中。

攻击识别与分类

多方法识别结合

将基于特征的识别、基于行为的识别和基于机器学习的识别方法相结合。不同的识别方法具有不同的特点和优势,结合使用可以提高识别的准确性。根据不同的网络环境和攻击场景,灵活调整识别方法的权重。不同的网络环境和攻击场景对识别方法的要求不同,需要灵活调整权重。对多种识别方法的结果进行综合分析和判断,提高识别的准确性。综合分析和判断可以充分利用不同识别方法的优势,提高识别的准确性。

在进行多方法识别结合时,会首先根据网络环境和攻击场景,选择合适的识别方法。然后,根据实际情况,灵活调整识别方法的权重。在对多种识别方法的结果进行综合分析和判断时,会考虑不同方法的可靠性和准确性,,做出准确的判断。

为了确保多方法识别结合的有效性,会定期对识别方法进行评估和优化。同时,也会关注识别技术的最新发展,将新的方法和技术应用到多方法识别结合中。

攻击类型分类

将攻击流量分为不同的类型,如洪水攻击、慢速攻击、反射攻击等。不同类型的攻击具有不同的特点和行为模式,分类可以更好地了解攻击的本质。根据攻击的特征和行为,制定相应的分类标准。分类标准可以确保分类的准确性和一致性。对不同类型的攻击采取不同的处理策略。不同类型的攻击需要不同的处理策略,采取针对性的策略可以提高处理的效率和效果。

在进行攻击类型分类时,会首先收集和分析攻击流量的特征和行为。然后,根据分类标准,将攻击流量分为不同的类型。在采取处理策略时,会根据攻击类型的特点和行为模式,制定相应的策略。

为了确保攻击类型分类的准确性和有效性,会定期对分类标准进行评估和优化。同时,也会关注攻击技术的最新发展,将新的攻击类型和特点纳入分类标准中。

攻击标记与记录

对识别出的攻击流量进行标记,如添加特定的标签或颜色。标记可以方便后续的处理和分析。记录攻击流量的相关信息,如源IP、目的IP、攻击时间、攻击类型等。相关信息可以为后续的分析和处理提供依据。将攻击记录存储在数据库中,以便后续的分析和查询。数据库可以方便地存储和管理大量的攻击记录,便于后续的分析和查询。

在进行攻击标记与记录时,会首先对识别出的攻击流量进行标记。然后,记录攻击流量的相关信息。在存储攻击记录时,会选择合适的数据库和存储方式,确保记录的安全性和可靠性。

为了确保攻击标记与记录的有效性,会定期对攻击记录进行备份和清理。同时,也会关注数据存储技术的最新发展,将新的存储方式和技术应用到攻击标记与记录中。

清洗与恢复

攻击流量清洗

运用分流清洗算法、流量净化算法等对攻击流量进行清洗。分流清洗算法可以将攻击流量分流到清洗设备进行处理,流量净化算法可以对攻击流量进行净化。对清洗过程进行实时监控,确保清洗的有效性。实时监控可以及时发现清洗过程中出现的问题,并采取相应的措施。根据攻击的类型和强度,调整清洗的参数和策略。不同类型和强度的攻击需要不同的清洗参数和策略,调整参数和策略可以提高清洗的效率和效果。

在进行攻击流量清洗时,会首先选择合适的清洗算法和设备。然后,对清洗过程进行实时监控。在调整清洗参数和策略时,会根据攻击的类型和强度,进行合理的调整。

为了确保攻击流量清洗的有效性,会定期对清洗算法和设备进行评估和优化。同时,也会关注清洗技术的最新发展,将新的算法和技术应用到攻击流量清洗中。

正常流量恢复

对被误拦截或影响的正常流量进行恢复。误拦截或影响的正常流量会影响网络的正常运行,需要及时恢复。检查正常流量的完整性和可用性,确保其能够正常传输。完整性和可用性是正常流量正常传输的基础,需要进行检查。对恢复后的流量进行性能测试,确保其满足网络的要求。性能测试可以评估恢复后的流量是否满足网络的要求,保证网络的正常运行。

在进行正常流量恢复时,会首先查找被误拦截或影响的正常流量。然后,对其进行恢复。在检查正常流量的完整性和可用性时,会采用相应的技术和方法进行检查。在进行性能测试时,会模拟网络的实际运行情况,对恢复后的流量进行测试。

为了确保正常流量恢复的有效性,会定期对恢复技术和方法进行评估和优化

清洗效率指标说明

攻击流量处理速度

高速数据解析

算法优化升级

持续钻研并行数据解析算法,不断引入新算法与技术,以提升解析的准确性与速度。通过结合机器学习和深度学习技术,实现对攻击流量特征的自动学习与识别,减少人工干预,进而提高解析效率。与行业内科研机构和企业开展合作,共同进行算法研究与创新,持续提升数据解析性能。定期对算法进行评估和测试,依据测试结果调整和优化,确保算法的有效性和稳定性。如此一来,能够更高效地处理攻击流量,为系统安全运行提供有力保障。

多核协同处理

合理分配多核处理器任务,实现各核心协同工作,提升整体处理能力。采用线程池和任务调度机制,动态分配和管理数据解析任务,确保各核心负载均衡。优化多核之间的通信和同步机制,减少数据传输和处理延迟,提高协同处理效率。根据不同攻击流量特征和规模,动态调整多核处理器工作模式,增强处理的灵活性和适应性。

优化方式

具体措施

优势

任务分配

依据攻击流量特征和多核处理器性能,将数据解析任务合理分配到各核心

充分发挥多核处理器的并行计算能力,提高处理速度

线程池与调度

采用线程池和任务调度机制,动态管理数据解析任务

确保各核心负载均衡,避免出现资源闲置或过载情况

通信同步优化

优化多核之间的通信和同步机制,减少数据传输和处理延迟

提高协同处理效率,降低系统响应时间

工作模式调整

根据攻击流量特征和规模,动态调整多核处理器工作模式

增强处理的灵活性和适应性,提高系统应对不同攻击的能力

分布式架构优势

借助分布式计算技术,将数据解析任务分散到多个节点处理,增强系统扩展性和容错性。利用分布式文件系统和数据库,实现数据高效存储与管理,为数据解析提供快速访问。采用分布式消息队列和缓存技术,优化数据传输和处理流程,减少数据等待时间。建立分布式监控和管理系统,实时监测节点运行状态,及时处理异常情况。通过这些措施,能够更高效地应对攻击流量,保障系统的稳定运行。

动态策略调整

实时监测攻击流量变化,根据流量大小、类型和特征,动态调整数据解析策略和参数。运用机器学习和数据分析技术,对攻击流量进行预测和预警,提前调整解析策略,提升处理及时性和有效性。依据系统负载和资源利用率,动态分配数据解析任务和处理顺序,确保系统稳定运行。建立动态策略调整反馈机制,根据实际处理效果优化策略,提高策略适应性和准确性。

快速规则匹配

引擎性能优化

对规则匹配引擎代码进行优化,减少不必要计算和内存占用,提升引擎运行效率。采用多线程和异步处理技术,提高规则匹配并行度,加快匹配速度。优化引擎架构设计,采用分层和模块化结构,增强可维护性和扩展性。定期对引擎进行性能测试和评估,根据结果调整和优化,确保高性能运行。这样可以更快速准确地匹配攻击规则,保障系统安全。

哈希索引加速

利用哈希表和索引技术,实现规则快速查找和定位,降低规则匹配时间复杂度。优化哈希函数设计,增强哈希表冲突处理能力,确保高效使用。采用多级索引和分区索引技术,进一步提高规则查找速度和效率。实时更新哈希表和索引,保证与规则库一致,提高匹配准确性。

优化方式

具体措施

优势

哈希表应用

利用哈希表存储规则,实现快速查找和定位

降低规则匹配时间复杂度,提高匹配速度

哈希函数优化

设计高效哈希函数,增强哈希表冲突处理能力

确保哈希表高效使用,减少查找时间

多级索引技术

采用多级索引和分区索引技术,进一步提高规则查找效率

加快规则匹配速度,提高系统响应能力

实时更新机制

实时更新哈希表和索引,保证与规则库一致

提高匹配准确性,确保系统安全

规则分类管理

根据规则类型、重要性和使用频率,对规则进行分类和分级管理,方便快速查找和匹配。建立规则优先级机制,优先匹配关键规则,提高匹配准确性和效率。定期评估和清理规则,删除无效和过时规则,缩小规则库规模,提升匹配速度。采用动态规则加载和卸载技术,按需加载和卸载规则,优化系统资源利用。

规则库实时更新

建立规则库实时更新机制,及时获取最新攻击规则和特征,保证规则库时效性。与安全研究机构和厂商合作,获取权威规则更新信息,提高规则库准确性和完整性。采用自动化规则更新工具,实现规则快速更新和部署,减少人工干预。对规则更新进行严格测试和验证,确保不影响系统正常运行。

流量清洗执行

多技术融合清洗

综合运用黑洞路由、访问控制列表、流量整形等多种清洗技术,对攻击流量进行全面清洗。根据攻击流量类型和特征,选择合适清洗技术组合使用,提高清洗效果和效率。分析和评估不同清洗技术优缺点,根据实际情况动态调整和优化,确保清洗技术有效性。持续研究和引入新清洗技术,提升系统清洗能力和适应性。

清洗技术

特点

适用场景

黑洞路由

直接丢弃攻击流量,简单高效

应对大规模DDoS攻击

访问控制列表

根据规则过滤流量,精确控制

防范特定类型攻击

流量整形

调整流量速率,保障正常业务

处理流量高峰和异常情况

流程优化加速

全面梳理和优化流量清洗流程,减少不必要环节和操作,提高清洗速度。采用自动化清洗流程,实现快速执行和部署,减少人工干预。优化清洗流程并行度,采用多线程和分布式处理技术,提升清洗效率。实时监控清洗流程性能,根据实际情况调整和优化,确保高效运行。

动态策略调整

实时监测攻击流量变化,根据流量大小、类型和特征,动态调整清洗策略和参数。运用机器学习和数据分析技术,对攻击流量进行预测和预警,提前调整清洗策略,提高清洗及时性和有效性。依据系统负载和资源利用率,动态分配清洗任务和处理顺序,确保系统稳定运行。建立动态策略调整反馈机制,根据实际清洗效果优化策略,提高策略适应性和准确性。

深度集成协同

与网络设备和系统深度集成,实现攻击流量快速拦截和处理。通过与防火墙、入侵检测系统等安全设备协同工作,提高攻击流量检测和清洗能力。建立统一安全管理平台,实现攻击流量集中监控和管理,增强系统整体安全性。定期评估和优化集成和协同工作,确保设备和系统高效协作。

多维度数据采集

清洗准确率保障

精准特征识别

特征库建设

...

伊通满族自治县政府采购中心服务类投标方案.docx